サーバー総合セキュリティ「Trend Micro Cloud One(C1WS)」

Trend Micro Cloud One - Workload Security(C1WS)について

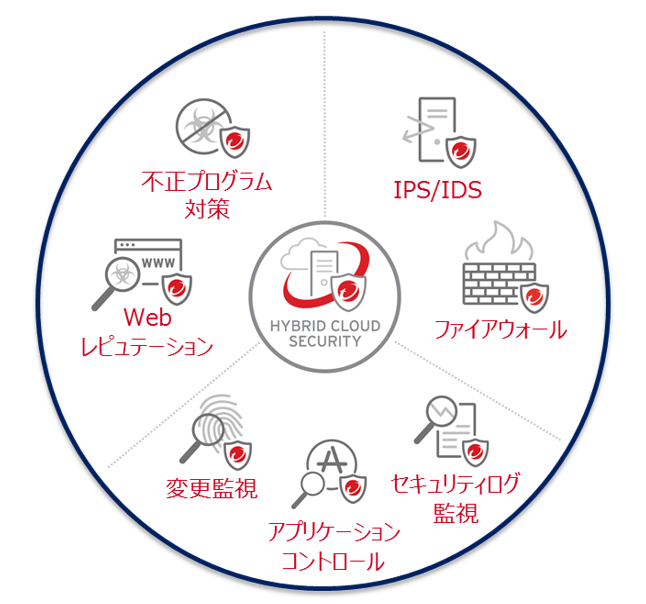

Trend Micro Cloud One - Workload Security(C1WS)は、オペレーションシステム・ネットワーク層・アプリケーション層に対する、サーバーセキュリティに必要なセキュリティ機能を一元管理で提供し、サーバーの多層防御を実現します。

Trend Micro Cloud One - Workload Security(C1WS)は、オペレーションシステム・ネットワーク層・アプリケーション層に対する、サーバーセキュリティに必要なセキュリティ機能を一元管理で提供し、サーバーの多層防御を実現します。

また、管理サーバーは Trend Micro(トレンドマイクロ)からクラウド型(SaaS)で提供されるため、お客様で管理サーバーを構築することなく、日々の運用作業の負荷・コストを低減いたします。

| Trend Micro Cloud One サービス詳細 | Trend Micro Cloud One - Workload Security |

|---|

提供する「7つ」のセキュリティ機能

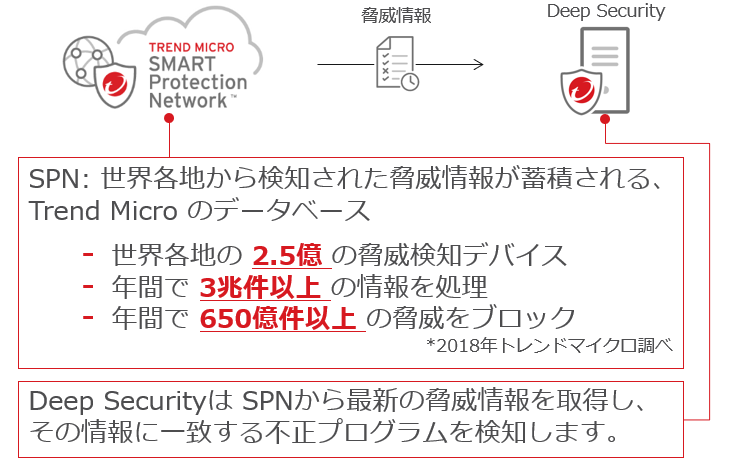

① 不正プログラム対策

マルウェア攻撃からの保護、不正URLへのアクセスをブロックします。Trend MicroのSmart Protection Network(SPN)を活用することで、最新の脅威情報を用いて不正プログラムを検知・防御することが可能です。

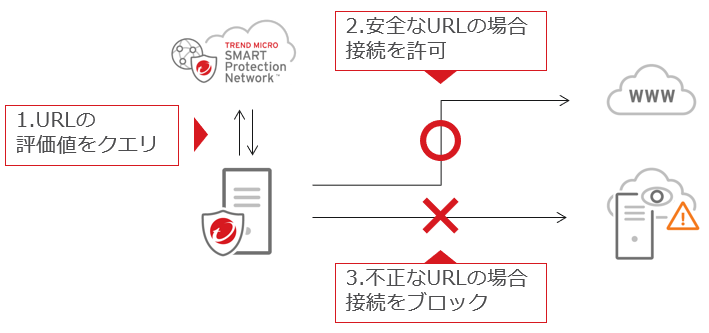

② Webレピュテーション

不正な URL への接続をブロックします。サーバーからWebアクセスをおこなった場合に、当該URLの安全性を確認し、

それが不正であった場合は接続をブロックすることができます。

通常はユーザーがサーバーから故意にインターネットへ接続することはありませんが、不正プログラムによってC&Cサーバーなどと接続されるケースがあります。その場合には、Webレピュテーション機能によって不正な接続をブロックする必要があります。

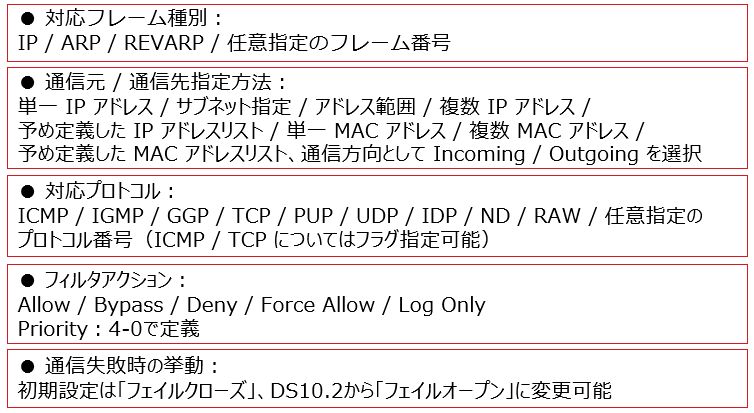

③ ホスト型ファイアウォール

外部からの攻撃を受ける機会を軽減し、レイヤー2 ~レイヤー4をカバーする詳細なポリシー設定が可能です。ホスト型であるためネットワーク外からの攻撃だけでなく、感染端末による社内ネットワークからサーバーへの通信防御を実現することができます。

また、TCP / UDP / ICMPに関しては、ステートフルインスペクション機能でポリシー設定することも可能です。

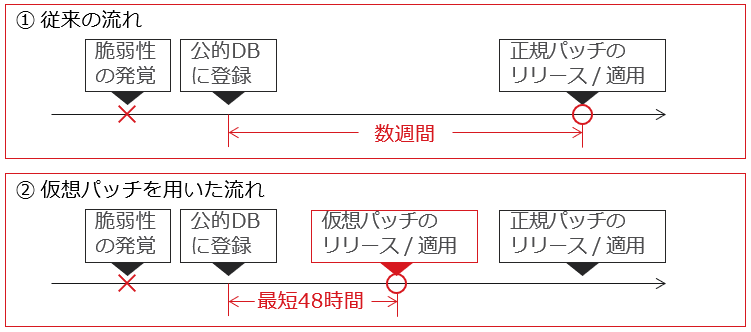

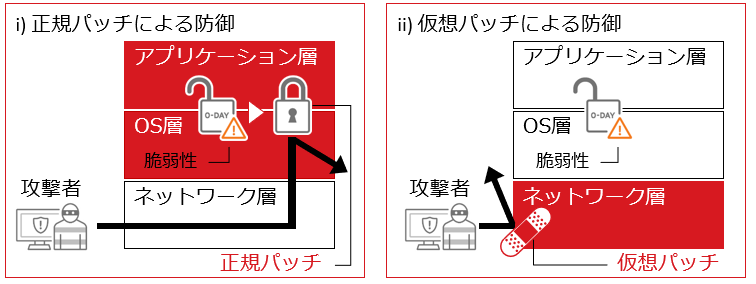

④ IDS / IPS(侵入検知 / 侵入防御)

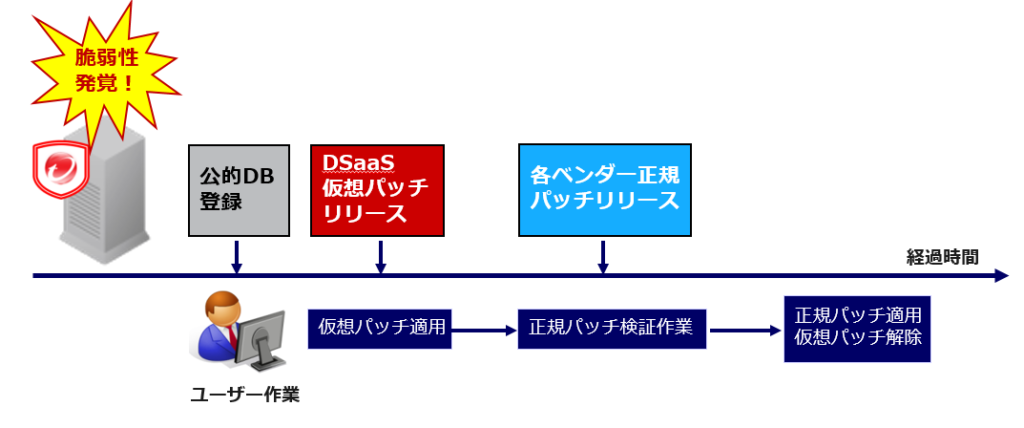

仮想パッチ技術(※ 後述を参照)を用いて、脆弱性を突いた攻撃からサーバーを保護します。脆弱性が発覚してから正規パッチがリリースされるまでの間、仮想パッチ技術により、本脆弱性を衝くゼロデイ攻撃のリスクを軽減することが可能です。

通常は脆弱性が発覚してから正規パッチがリリースされるまでに数週間かかり、その間は本脆弱性をつく攻撃に対して無防備になります。脆弱性発見から最短48時間でこのような攻撃に対する対処を、仮想パッチという形で提供します。

※ 対応期間はスコアリングの結果(脆弱性の重要度など)によって異なります。

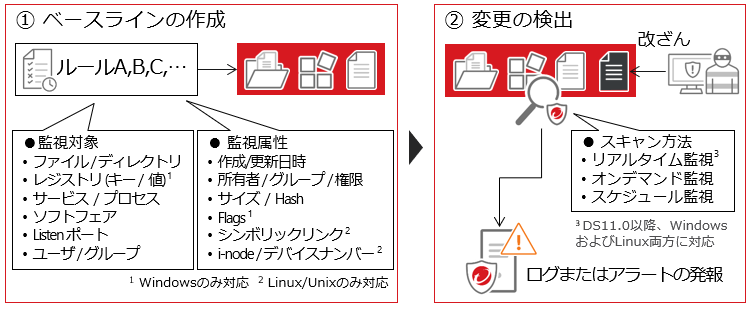

⑤ システム上の変更監視

ファイルやディレクトリ・レジストリなどを監視し、不正な変更・改ざんが加わった場合にイチ早く検知します。「どこ(監視対象)の何(監視属性)を監視するか」が定義されているルールを選択し、ベースラインと呼ばれる監視対象のリストを作成します。変更が掛かった場合に検知し、管理者はログから詳細を確認することが可能です。

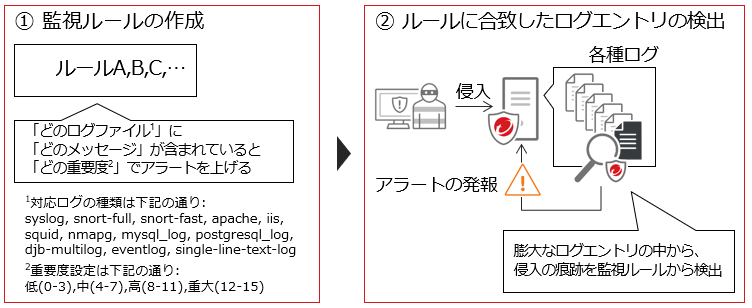

⑥ セキュリティログ監視

重要なセキュリティイベントを早期に発見します。OS やアプリケーションからの膨大なログエントリに埋もれて見逃しがちな、重大なセキュリティインシデントを効率的に発見することが可能です。

特定ログのエントリを監視するルールを作成し、ルールに合致したログエントリを発見した場合に、どの重要度のアラートを上げるかを設定することができます。また、サーバー別に適したルールを 推奨検索により、自動で適用することも可能です。

※ 各ルールのパラメータ設定が別途必要な場合もあります。

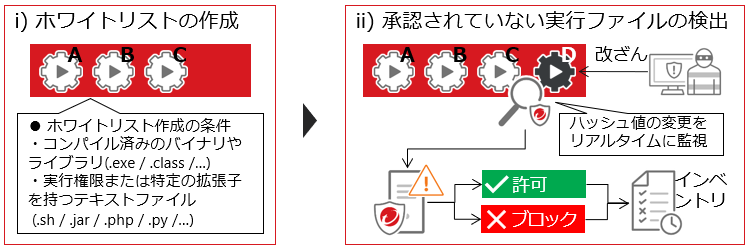

⑦ アプリケーションコントロール

サーバーにインストールされたアプリケーションをホワイトリスト化し、許可されていないプログラムが実行された際に検知・ブロックします。ソフトウェアを監視し、承認されていないソフトウェアを検知し、当該ソフトウェアの実行を許可・ブロックすることができます。

本機能を有効化した時点で、対象サーバー内に存在する実行ファイルを全て一覧化し、ホワイトリストとして登録します。ホワイトリストにない実行ファイルを検知した場合、管理者は当該ファイルの実行を許可するかブロックするか選択することができます。許可またはブロックされた実行ファイルはインベントリに追加され、同ファイルを再度検知した際に参照されます。

仮想パッチによる脆弱性の保護

仮想パッチとは、傷口に貼る「絆創膏」と同じです

緊急パッチ適用作業はユーザーにとって運用上の負荷であり課題ですが、仮想パッチ技術で脆弱性を狙う攻撃コードをネットワークレベルでブロックすることで、Windows・Linux など主要なサーバーOSを始め、Apache・BIND・Microsoft SQL・Oracle などの100個以上のアプリケーションに対応します。これにより脆弱性が悪用される前に、緊急パッチ回数を減らし運用負荷も軽減することが可能です。

仮想パッチ機能の優位性

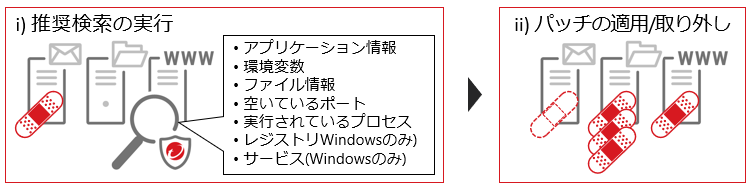

仮想パッチを充てるために「リコメンドスキャン機能」を適応します。リコメンドスキャン機能とは、エージェントが自動でサーバー内のシステム情報をスキャンし、サーバー上にある脆弱性の穴を見つける機能です。

そこに対する必要なシグネチャー「仮想パッチ」を自動で適用することで、結果的にサーバーは必要な保護だけを適切に自動で受けることが可能となります。シグネチャ―の適応を自動することができるので、最小限の運用負荷で最適な保護を受けることが可能です。

エージェントがサーバーOS上にある、「起動サービス・インストールモジュール・設定情報」などの各種情報を取得します。それらの情報を基づきサーバー内にある脆弱性を見つけ、その情報を管理サーバー(マネージャ)に送信します。

管理サーバー(マネージャ)は、対象サーバー側で発見された 脆弱性に適用させるシグネチャである「仮想パッチ」のリストをエージェントへ配信します。その結果、サーバーの脆弱性は、必要な仮想パッチを用いて必要な保護を受けることができます。

仮想パッチを導入するメリット

ベンダーの正規パッチリリースが遅れても、未然に脆弱性を保護できるので、正規パッチの適用作業スケジュールを柔軟にコントロールできます。これにより、脆弱性が発覚しても慌てず安心して検証作業がおこなえます。