【AWS】ACMのDNS認証をIDCFクラウドのDNSで行う方法

こんにちは。

SSチーム、運用管理課の宮崎です。

今回はAWSのACM(AWS Certificate Manager)のDNS認証をRoute53ではなく

IDCFクラウドのDNSサービスを使って認証してみたことについて書きます。

経緯

個人的にwordpressのHTTPS化検証のために、IDCFクラウドのDNSサービスで管理しているドメインを利用して

AWSのELBに証明書を設置したく、ACMを使用する流れになりました。

普段はRoute53を使用してDNS認証をするので、ボタンをポチポチすればいつの間にかDNS認証が完了して証明書が発行されます。

しかし、今回はIDCFクラウドのDNSサービスで管理しているドメインのため、IDCFクラウドのDNSサービスを利用してDNS認証する必要がありました。

実際の手順と少し躓いた点

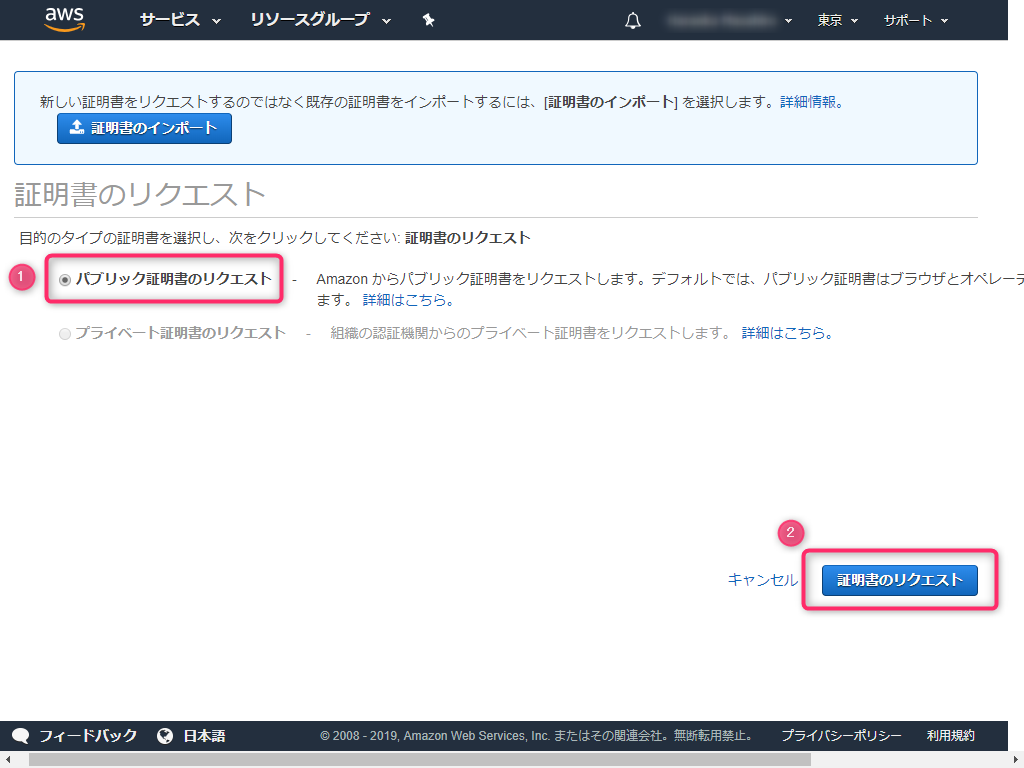

1.ACMで証明書をリクエストします

2.パブリック証明書のリクエストを選択します

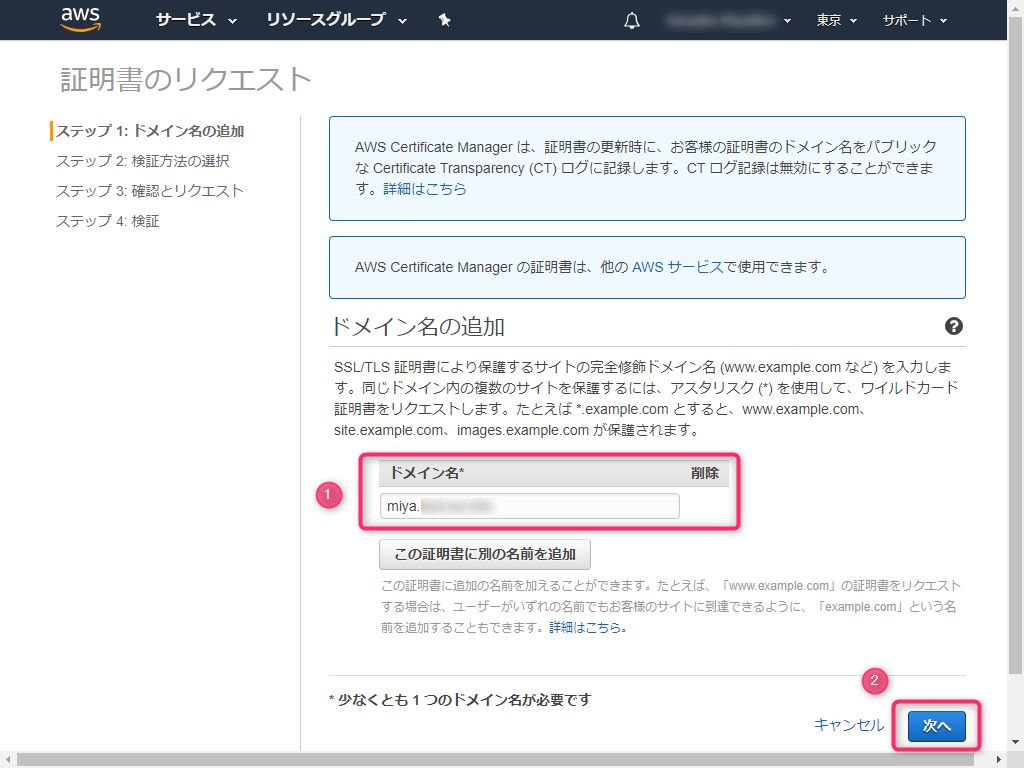

3.作成したい証明書のドメイン名を入力します

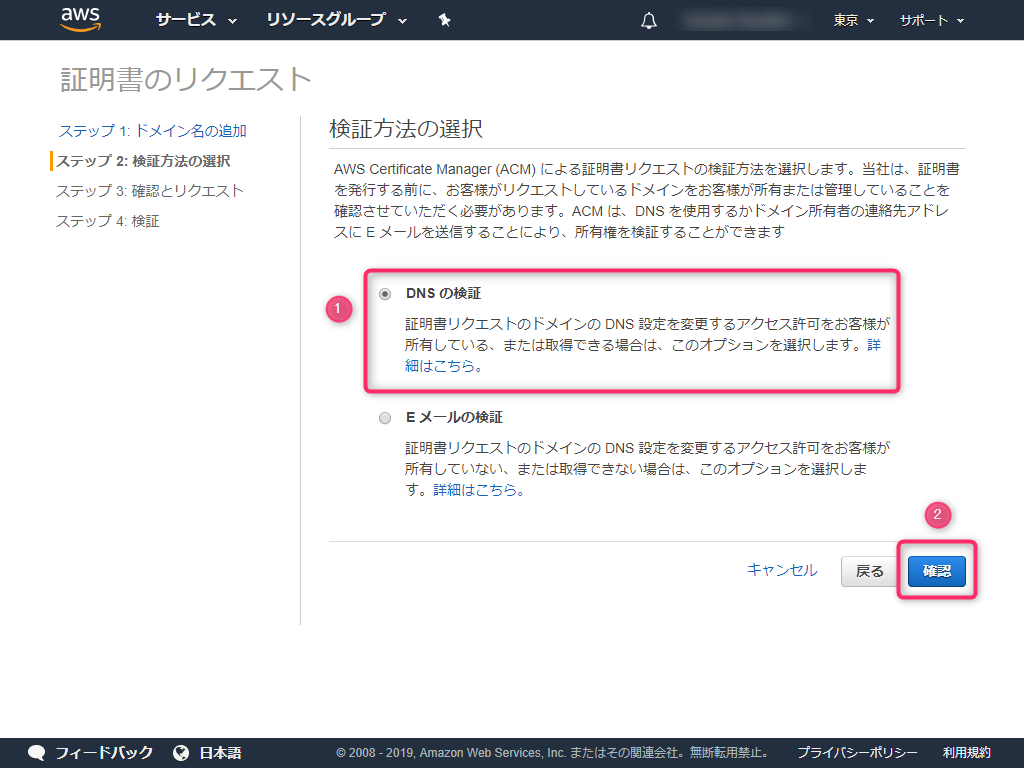

4.DNSの検証を選択します

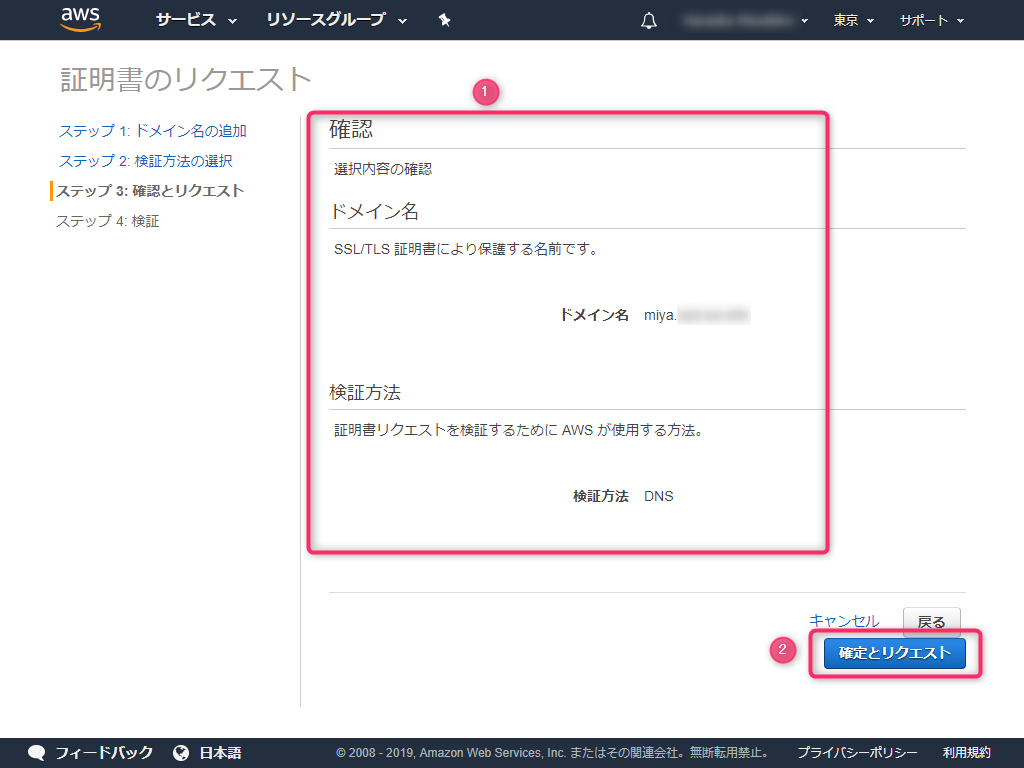

5.各項目に間違いがないかを確認して「確定とリクエスト」を選択します

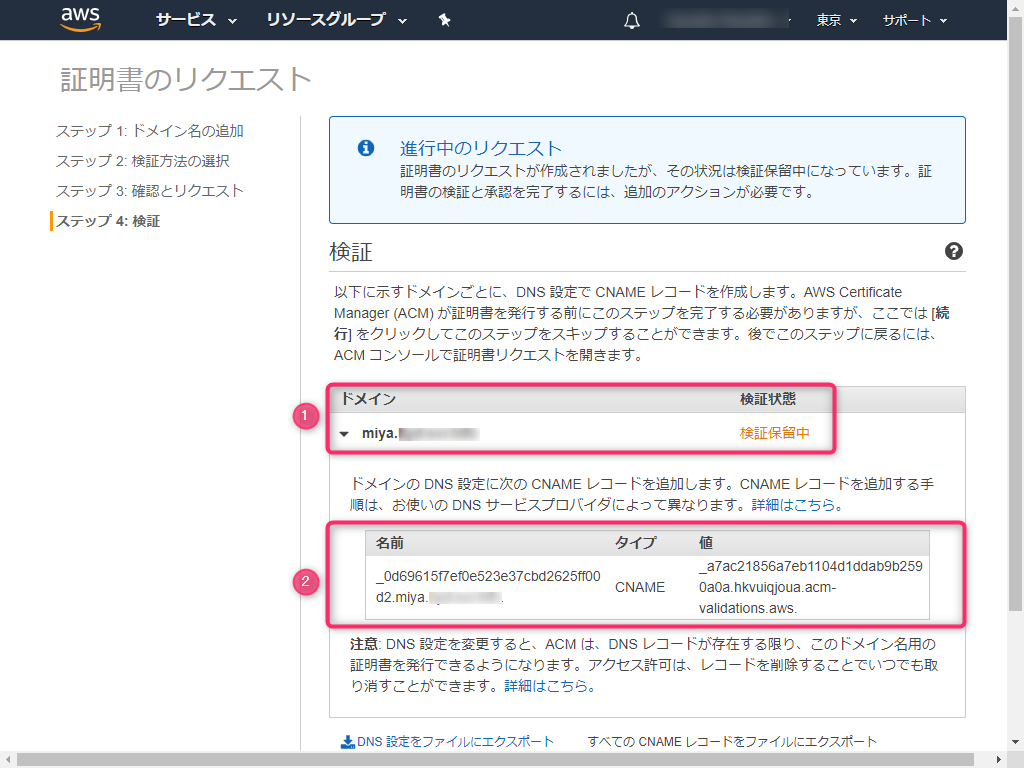

6.検証状態を確認します。

「検証保留中」になりました。

DNS認証には赤枠の「名前」と「値」を使用します。

いよいよDNS側の設定に移ります

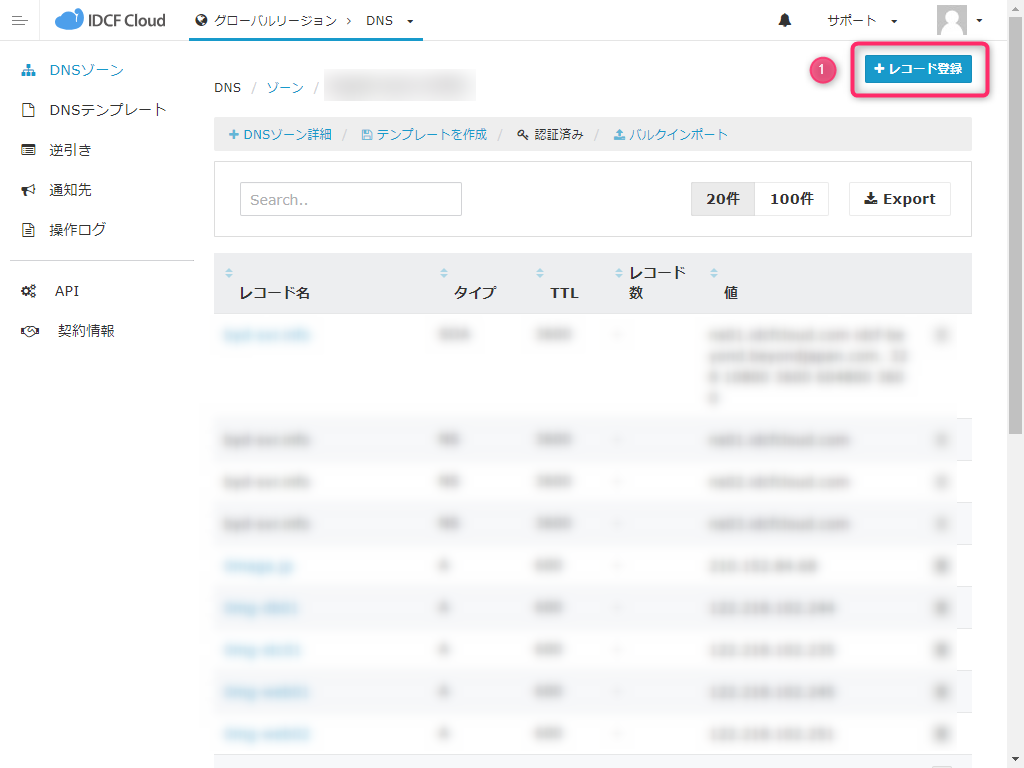

7.IDCFのDNSサービスから、レコードの登録を選択します

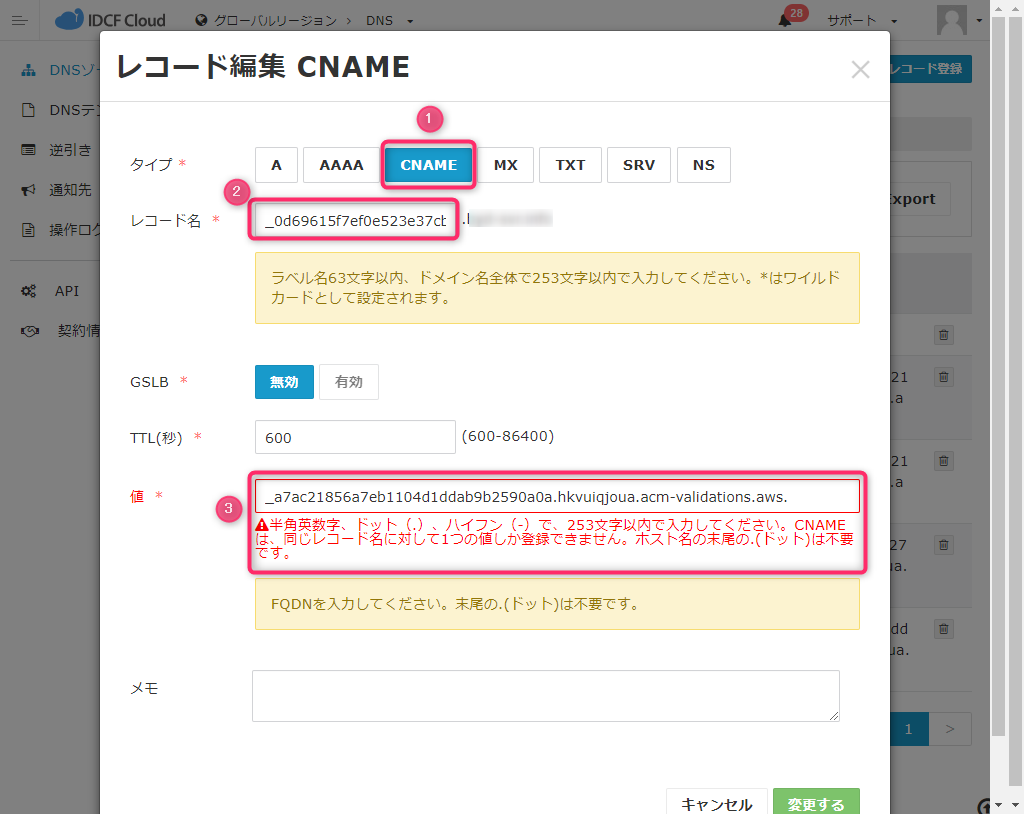

8.レコード情報を入力していきます

①「タイプ」CNAMEを選択

②「レコード名」手順6で確認した「名前」の項目を入力します。

最後の.は既についている点に注意します。例えば、_XXXXXX..ドメイン名 の様に.が連続になっていないでしょうか。

③「値」手順6で確認した「値」の項目を入力します。

IDCFクラウドでは値の最初についている_(アンダースコア)の入力が許可されていません。

AWSの公式のガイドを参照すると、アンダースコアを禁止している場合の対処法として、アンダースコアなしで登録してもよいと書かれています。

DNS 検証の問題のトラブルシューティング

DNS プロバイダーがアンダースコアで始まる CNAME 値を禁止している場合は、ACM によって提供された値からアンダースコアを削除し、ドメインを検証してください。たとえば、CNAME 値 _x2.acm-validations.aws を検証目的で x2.acm-validations.aws に変更できます。

また、「値」の注意書きに書いてあるとおり、末尾のドットは不要なので削除します。

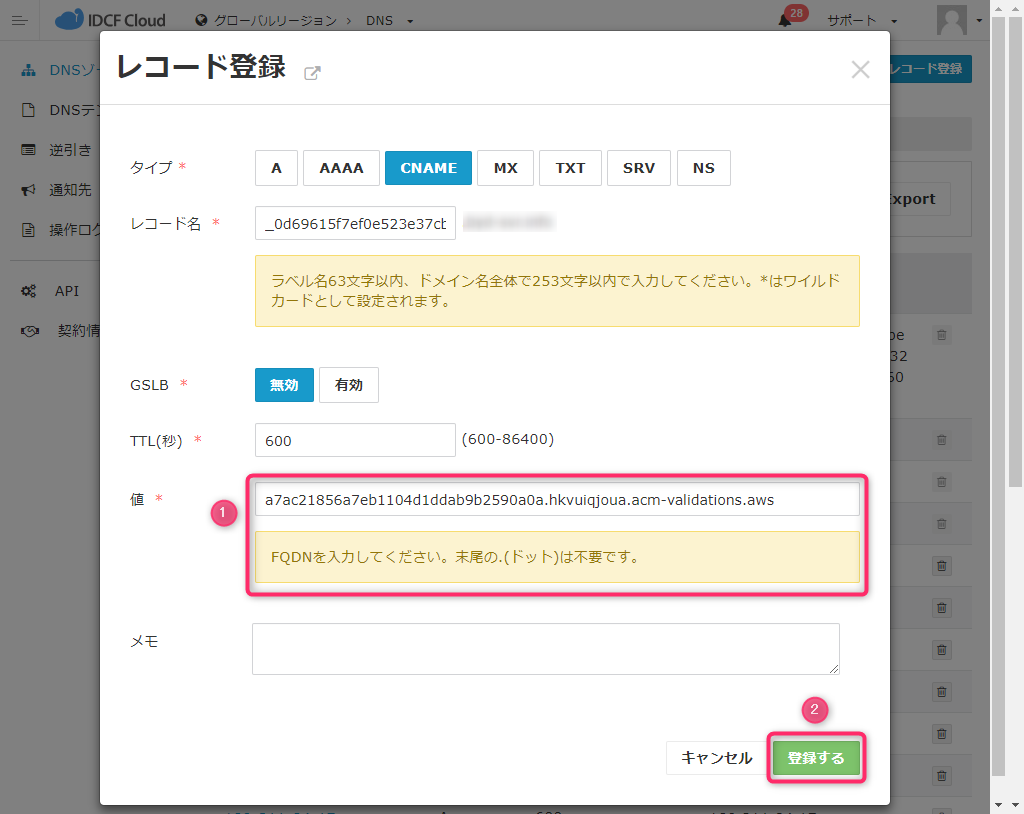

上記全てを踏まえて以下の画像のようになりましたので、登録します。

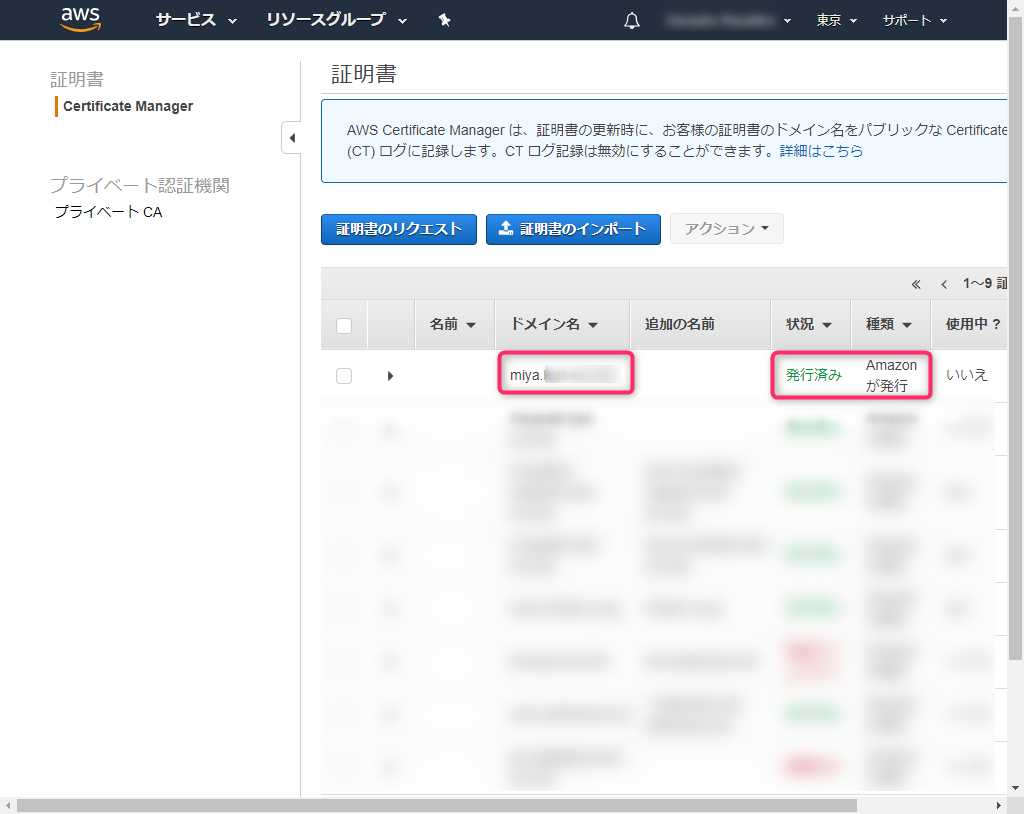

5分程度して、認証されたことをAWS上で確認できました。

以上が手順となります。

おわりに

今回紹介した手順は、IDCFのDNSに限らず「値」に_(アンダースコア)が使用できないDNSでは上記手順が参考になるかと思います。

大したことではないのですが、最初にやってみたときはどこで躓いているのかよくわかっていませんでした。

少しでも参考になれば嬉しいです。

1

1