让我们在 AWS 和您的家庭网络 (RTX1100) 之间建立 VPN 连接。

目录

大家好,

我是系统解决方案部运营管理科的平田。

这次,我们将介绍如何通过 VPN 连接 AWS 和您的家庭网络 (RTX1100)。

背景

前几天,我负责某个项目与 AWS 的本地 VPN 连接,我对 VPN 产生了兴趣,于是尝试在我的家庭网络和 AWS 之间建立 VPN 连接。

事情进展得非常顺利,所以我决定写一篇博客文章来记录下来。

AWS方面

*此过程假设已在 VPC 上创建了 EC2 实例。

创建虚拟专用网关

按照以下步骤进入虚拟专用网关创建界面。

AWS 管理控制台 -> VPC -> 虚拟专用网关 -> 创建虚拟专用网关

按照下图所示进行设置。

您可以根据需要设置名称标签。ASN 选择“亚马逊默认 ASN”。

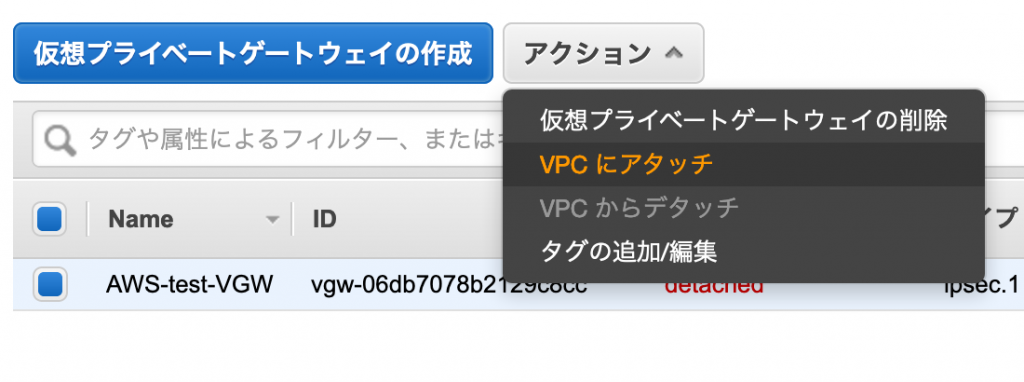

创建虚拟专用网关后,将其附加到您现有的 VPC,如下图所示。

创建客户门户

按照以下步骤进入客户网关创建界面。

AWS 管理控制台 -> VPC -> 客户网关 -> 创建客户网关

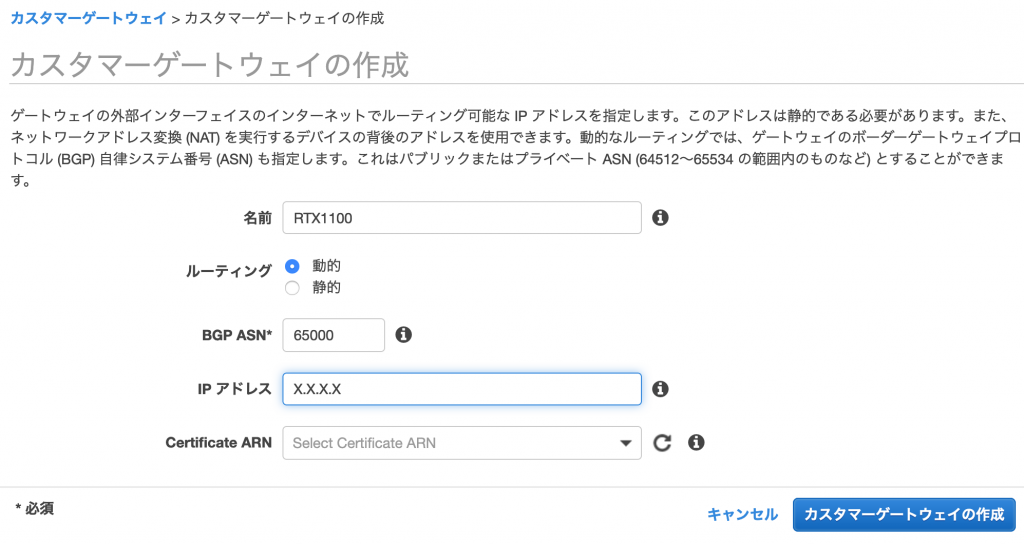

按照下图所示进行设置。

您可以随意设置名称。由于本次路由协议为 BGP,请选择“动态”路由。BGP ASN 保留默认值 65000。IP 地址输入您家庭网络的公网 IP 地址。

设置 VPN 连接

按照以下步骤进入 VPN 连接创建界面。

AWS 管理控制台 -> VPC -> 站点到站点 VPN 连接 -> 创建 VPN 连接

按照下图所示进行设置。

您可以根据需要设置名称。对于虚拟专用网关,请选择您之前创建的虚拟专用网关。对于客户网关 ID,请选择您之前创建的客户网关。对于路由选项,请选择“动态”。

还有一个名为“隧道选项”的项,但在此示例中,将其留空即可。

下载配置文件以设置您的家庭网络路由器

请按照以下步骤下载配置文件,并将其设置到您的家庭网络路由器上。

AWS 管理控制台 -> VPC -> 站点到站点 VPN 连接 -> 下载配置

由于这次我们将使用雅马哈 RTX1100,请下载如下屏幕截图所示的配置。

配置路由表

按照以下步骤进入路线表界面。

AWS 管理控制台 -> VPC -> 路由表

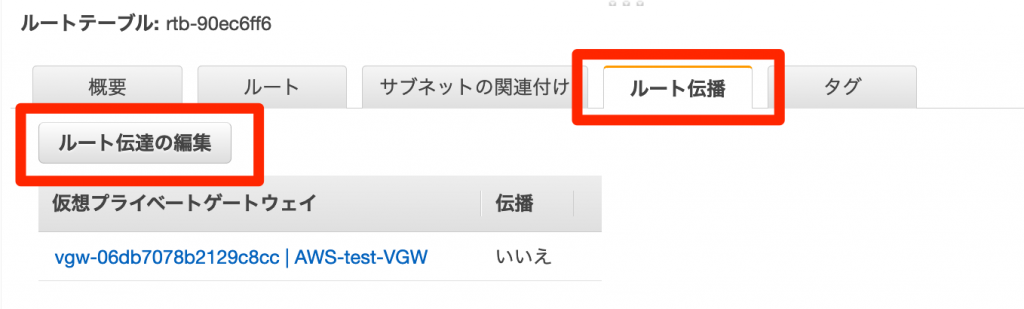

点击“路由传播”选项卡,然后点击“编辑路由传播”按钮,如下图所示。

刚刚创建的虚拟专用网关将显示出来,点击复选框进行配置。

家庭网络路由器设置

修改下载的配置

将您刚刚下载的配置设置到您的家庭网络路由器上。

但是,配置中有两部分需要修改。

修正点 1

IP隧道远程地址(您家庭网络的公网IP地址)

将此地址(您家庭网络的公网 IP 地址)更改为路由器 LAN 上设置的私有 IP 地址。

我把它改成 192.168.253.1。

修正点 2

bgp 导入过滤器 1 等于 0.0.0.0/0

将“0.0.0.0/0”更改为您局域网中设置的网络地址。

就我而言,我会将其更改为 192.168.253.0/24。

设置配置

在路由器上配置上述修改后的配置。

这里我们将编写最终的路由器配置。

显示配置 # RTX1100 Rev.8.03.94 (2013年12月5日 星期四 19:06:16) # 内存 32MB,3个LAN口,1个BRI口 # 报告日期:1980年1月1日 10:03:57 时区 +09:00 控制台字符 ascii 控制台提示符 [aws_test] 登录计时器 1000 ip route default gateway pp 1 ip lan1 address 192.168.253.1/24 ip lan1 proxyarp on pp select 1 pp name FLETS pp always-on on pppoe use lan2 pppoe auto connect on pppoe auto disconnect on pp auth accept pap chap pp auth myname (ISP 连接 ID) (ISP 连接密码) ppp lcp mru on 1454 ppp ipcp ipaddress on ip pp mtu 1454 IP PP 安全过滤器入 1 IP PP 安全过滤器出 2 IP PP NAT 描述符 1000 PP 启用 1 隧道选择 1 IPsec 隧道 201 IPsec SA 策略 201 1 ESP AES-CBC SHA-HMAC IPsec IKE 持续时间 IPsec-SA 1 3600 IPsec IKE 加密 1 AES-CBC IPsec IKE 组 1 ModP1024 IPsec IKE 哈希 1 SHA IPsec IKE 保持活动使用 1 开启 DPD 10 3 IPsec IKE 本地地址 1 192.168.253.1 IPsec IKE PFS 1 开启 IPsec IKE 预共享密钥 1 文本(VPN 私钥密码 1) IPsec IKE 远程地址 1 52.193.39.138 IPsec 隧道外部 DF 位清除 IP 隧道地址169.254.24.102/30 IP隧道远程地址 169.254.24.101 IP隧道 TCP MSS 限制 1379 隧道启用 1 隧道选择 2 IPsec隧道 202 IPsec SA 策略 202 2 ESP AES-CBC SHA-HMAC IPsec IKE 持续时间 IPsec-SA 2 3600 IPsec IKE 加密 2 AES-CBC IPsec IKE 组 2 ModP1024 IPsec IKE 哈希 2 SHA IPsec IKE 保持活动使用 2 开启 DPD 10 3 IPsec IKE 本地地址 2 192.168.253.1 IPsec IKE PFS 2 开启 IPsec IKE 预共享密钥 2 文本(VPN 私钥密码 2) IPsec IKE 远程地址 2 52.196.197.66 ipsec tunnel outer df-bit clear ip tunnel address 169.254.25.218/30 ip tunnel remote address 169.254.25.217 ip tunnel tcp mss limit 1379 tunnel enable 2 ip filter 1 pass * * * * * ip filter 2 pass * * * * * nat descriptor type 1000 masquerade nat descriptor address outer 1000 ipcp nat descriptor address inner 1000 auto bgp use on bgp autonomous-system 65000 bgp neighbor 1 64512 169.254.24.101 hold-time=30 local-address=169.254.24.102 bgp neighbor 2 64512 169.254.25.217 hold-time=30 local-address=169.254.25.218 bgp import filter 1 equal 192.168.253.0/24 bgp import 64512 static filter 1 ipsec auto refresh on tftp host any dhcp service server dhcp scope 1 192.168.253.100-192.168.253.200/24 dns server 8.8.8.8 8.8.4.4

顺便说一下,这次我是在一个专门为了测试而初始化的路由器上设置的,而且过滤器设置为允许所有流量。实际使用时请务必小心。

操作检查

检查 AWS 隧道状态

请按照以下步骤进入 VPN 连接界面。

AWS 管理控制台 -> VPC -> 站点到站点 VPN 连接

点击“隧道详情”选项卡。

请确认状态是否为“已启动”。

检查路由器(RTX1100)的隧道状态

使用 RTX1100 命令检查隧道状态。

[aws_test]# show status tunnel 1 TUNNEL[1]: Description: Interface type: IPsec Current status is Online. from 1980/01/01 09:52:26. Constructive 1 hour 26 minutes 51 seconds connection. Received: (IPv4) 894 packets [65571 octets] (IPv6) 0 packet [0 octet] Transmitted: (IPv4) 1289 packets [85905 octets] (IPv6) 0 packet [0 octet] [aws_test]# show status tunnel 2 TUNNEL[2]: Description: Interface type: IPsec Current status is Online. from 1980/01/01 09:52:52. Constructive 1 hour 26 minutes 27 seconds connection.已接收:(IPv4)1004 个数据包 [62349 字节] (IPv6)0 个数据包 [0 字节] 已发送:(IPv4)847 个数据包 [54026 字节] (IPv6)0 个数据包 [0 字节]

正在检查与 EC2 实例的连接性

现在 AWS 和你的家庭网络 VPN 之间的连接已经完成,让我们检查一下通信情况。

Ping 检查

请检查您是否可以从您的家庭网络设备 ping 通 EC2 实例 (172.31.37.121)。

~ $ ping 172.31.37.121 PING 172.31.37.121 (172.31.37.121): 56 字节数据 来自 172.31.37.121 的 64 字节:icmp_seq=0 ttl=253 time=20.483 ms 来自 172.31.37.121 的 64 字节:icmp_seq=1 ttl=253 time=40.084 ms 来自 172.31.37.121 的 64 字节:icmp_seq=2 ttl=253 time=26.764 ms

SSH 检查

请检查您是否可以从您的家庭网络设备 ping 通 EC2 实例 (172.31.37.121)。

~ $ ssh -i .ssh/aws.pem [email protected]上次登录时间:2019 年 9 月 8 日星期日 11:42:56,来自 ip-192-168-253-100.ap-northeast-1.compute.internal __| __|_ ) _| ( / Amazon Linux 2 AMI ___|\___|___| https://aws.amazon.com/amazon-linux-2/ 安全方面需要 4 个软件包,共 14 个可用软件包。运行“sudo yum update”以应用所有更新。[ec2-user@ip-172-31-37-121 ~]$

概括

这次,我通过 VPN 连接了 AWS 和我的家庭网络。

RTX1100 二手价格只要几千日元,所以我觉得它非常适合这种类型的测试。

请注意,连接到 AWS 上的 VPN 需要支付费用。

0

0