让我们通过 VPN 将 GCP 连接到我们的家庭网络 (RTX1200)。

大家好,

我是系统解决方案部运营管理科的平田。

在上一篇博客中,我们介绍了如何通过本地 VPN 连接到 AWS,所以

这次我们将介绍如何通过 VPN 将 GCP 连接到您的家庭网络 (RTX1200)。

内容是在一次内部学习会议上展示的,幻灯片已上传如下。

https://www.slideshare.net/BeyondCorporation/20191017-byd-lthirata-194555992

这次我想介绍的内容大部分都在上面的幻灯片里,所以

这篇博客主要会提供一些补充信息。

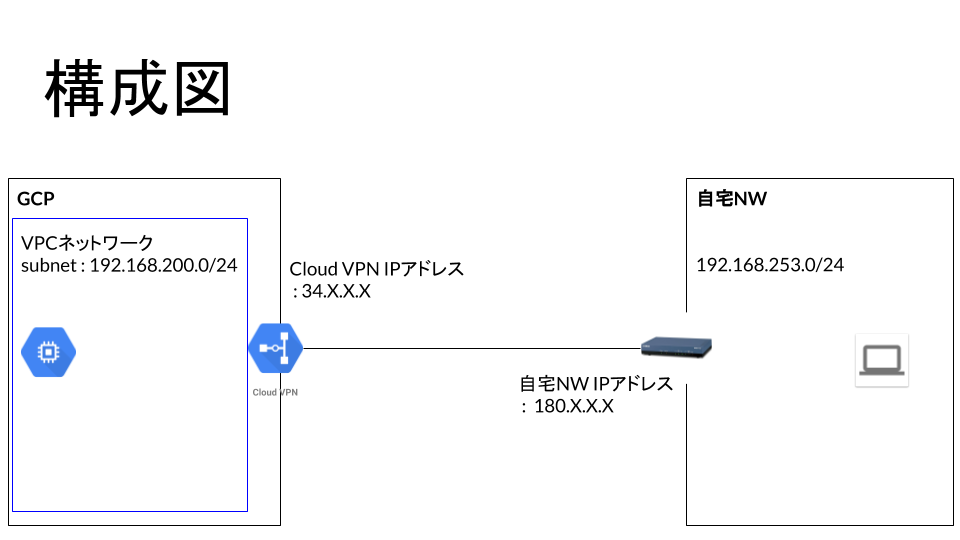

配置图

配置图如下所示。

配置 GCP

GCP 端需要进行以下四项设置:

VPC 网络设置

、实例设置

、防火墙设置

和云 VPN 设置。

本文不涉及 VPC 网络、实例和防火墙的配置,因为这超出了本博客的范围。

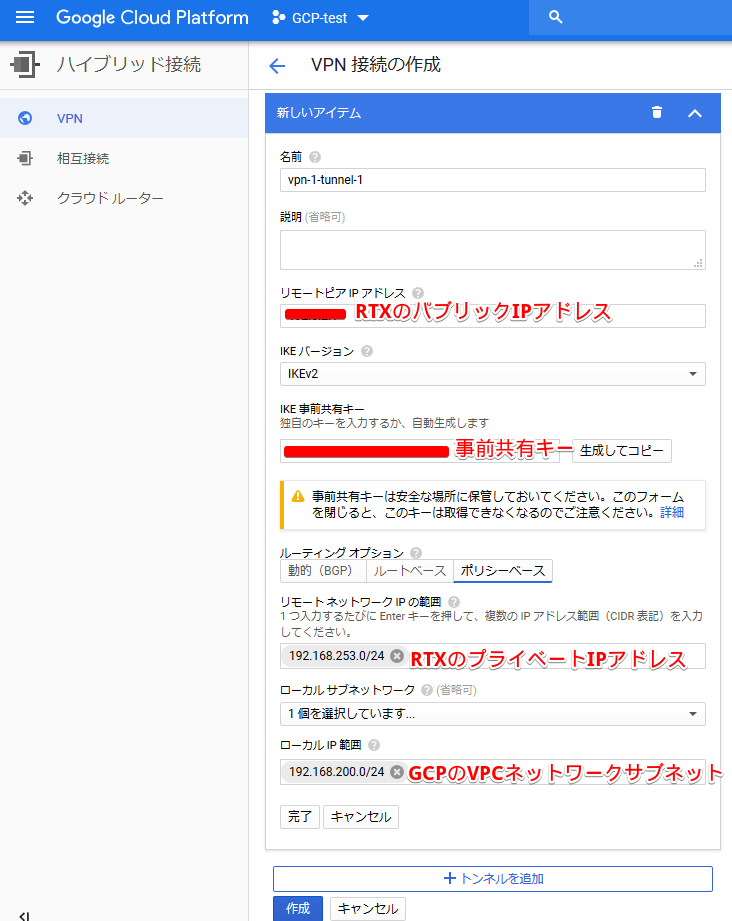

配置云 VPN

按照以下步骤在 GCP 中显示 Cloud VPN 设置。

混合连接 -> VPN

如果您之前没有设置过 VPN,进入此屏幕将启动 VPN 设置向导。

VPN可供选择:“高可用性(HA)VPN”和“传统VPN”。

两者的区别在于VPN隧道是否具有冗余。

这次,我们将设置“传统VPN”。

对于以下设置,我们在幻灯片中用图片介绍了设置屏幕,但由于图片难以看清,我们也在这里介绍一下设置屏幕。

至此,云端 VPN 设置完成。

路由器配置

路由器配置如下所示。该路由器型号为RTX1200。

[gcp-vpn-test]# show config login password * administrator password * console character ascii console prompt [gcp-vpn-test] login timer 1200 ip route default gateway pp 1 ip route (GCP VPC 网络) gateway tunnel 1 ip lan1 address (路由器的私有 IP 地址)/24 ip lan1 proxyarp on pp select 1 pp always-on on pppoe use lan2 pppoe auto disconnect off pp auth accept pap chap pp auth myname (ISP 连接 ID) (ISP 连接密码) ppp lcp mru on 1454 ppp ipcp ipaddress on ppp ipcp msext on ip pp mtu 1454 ip pp secure filter in 210000 ip pp secure filter out 201000 ip pp intrusion detection in on ip pp nat descriptor 1 pp enable 1 tunnel select 1 IPsec 隧道 1 IPsec SA 策略 1 1 ESP AES-CBC SHA-HMAC IPsec IKE 版本 1 2 IPsec IKE 始终开启 1 开启 IPsec IKE 加密 1 AES-CBC IPsec IKE 组 1 ModP1024 IPsec IKE 哈希 1 SHA IPsec IKE 保持活动日志 1 关闭 IPsec IKE 本地地址 1(路由器的私有 IP 地址) IPsec IKE 本地名称 1(路由器的公有 IP 地址)IPv4 地址 IPsec IKE NAT 穿越 1 开启 IPsec IKE PFS 1 开启 IPsec IKE 预共享密钥 1 文本(VPN 私钥密码) IPsec IKE 远程地址 1(GCP 中为 VPN 保留的公有 IP 地址) IPsec IKE 远程名称 1(GCP 中为 VPN 保留的公有 IP 地址)IPv4 地址 IPsec 自动刷新 1 开启 IP 隧道TCP MSS 限制自动隧道启用 1 IP 过滤器 201000 通过 * * IP 过滤器 210000 通过 * * NAT 描述符类型 1 伪装 NAT 描述符伪装静态 1 3(路由器的私有 IP 地址)ESP NAT 描述符伪装静态 1 4(路由器的私有 IP 地址)UDP 500 IPsec 使用开启 IPsec 自动刷新开启 DHCP 服务服务器 DHCP 服务器符合 RFC2131 标准,但保持静默模式除外 DHCP 作用域 1 192.168.253.2-192.168.253.39/24 DNS 服务器 8.8.4.4 8.8.8.8 DNS 服务器 PP 1 DNS 私有地址欺骗开启

由于我们使用的是为测试目的而初始化的路由器,因此所有过滤器均已启用。实际使用时请务必小心!

设置 RTX 时需要注意的重要事项

设置 RTX 时需要注意一些事项。

这些设置分别称为“ipsec ike 本地地址”和“ipsec ike 本地名称”。

在于,“ipsec ike local address”需要设置路由器 LAN 上的私有 IP 地址,而

“ipsec ike local name”需要设置路由器的公共 IP 地址。

这可能会令人困惑,因为GCP 端的“ipsec ike 远程地址”和“ipsec ike 远程名称”设置

不过除此之外,其他设置都是标准的,所以只要你记住这一点,RTX 设置就不会给你带来太多麻烦。

确认

VPN设置完成。

VPN 连接建立后,GCP VPN 屏幕上的状态将显示为“已建立”。

GCP 和 AWS VPN 对比

我们将介绍 GCP 和 AWS VPN 的对比结果。

| AWS | 地质公园 | |

| 自动路由器配置生成功能 | 可以是 | 没有任何 |

| 云边设置 | 许多 | 很少 |

| 配置和路由 | 具备高可用性:动态(BGP)、静态 | 启用高可用性:动态(BGP); 禁用高可用性:动态(BGP)、静态 |

配置被描述为“带 HA”和“不带 HA”,

这指的是 VPN 隧道是否冗余。

在 AWS 中,VPN 始终配置有冗余 VPN 隧道。

为了说明它们各自的独特之处,

GCP 的云端配置项很少,而且所有配置项都集中在一个屏幕上,因此设置起来非常容易。

AWS 的一项特色功能是具备自动路由器配置生成功能。

这不仅简化了路由器的配置,也

方便了向客户介绍 AWS,因为 AWS 会公布其支持的供应商。

概括

继上一篇关于 AWS 的文章之后,我们介绍了 GCP 上的 VPN 连接。

我们希望继续撰写文章,介绍如何通过 VPN 将我们管理的云服务连接到本地网络,敬请期待!

0

0