类似一份关于安装 Kali Linux 2024.2 和使用 John the Ripper 恢复密码的备忘录。

您好,

Yume Machi Hacker

系统解决方案部门的Kawa

我一直想试试 Kali Linux,但最近终于抽出时间,所以想写篇备忘录记录一下。

这次,我会涵盖所有内容,从在 Windows 机器上安装虚拟机到使用 John the Ripper 恢复密码(作为额外内容)。

环境

Windows 11 专业版

(*假设您拥有可以运行 ISO 文件的虚拟环境)

下载

请从官方网站获取镜像文件。文件大小约为 4GB,请稍等片刻。https

://www.kali.org/get-kali/#kali-installer-images

这次我将尝试下载推荐的 64 位版本,也就是完整的镜像文件。

我对 Kali Purple 也很感兴趣,所以会找时间试用一下。https

://gitlab.com/kalilinux/kali-purple/documentation/-/wikis/home

安装

虚拟机启动后,您只需按照以下提示操作即可。

它采用图形用户界面,所以非常简单。

https://www.kali.org/docs/installation/hard-disk-install

系统要求如下。

https://www.kali.org/docs/installation/hard-disk-install/#system-requirements

如下文所述,如果您仅使用 GUI 进行基本操作,则 2GB 内存和大约 20GB 磁盘空间应该足够了。

低端配置下,您可以将 Kali Linux 设置为一个基本的安全外壳 (SSH) 服务器,无需桌面环境,仅需 128 MB 内存(推荐 512 MB)和 2 GB 磁盘空间。

高端配置下,如果您选择安装默认的 Xfce4 桌面环境和 kali-linux-default 元软件包,则至少需要 2 GB 内存和 20 GB 磁盘空间。

使用 Burp Suite 等资源密集型应用程序时,建议至少使用 8 GB 内存(如果是大型 Web 应用程序,则需要更多内存!),或者同时运行多个程序。

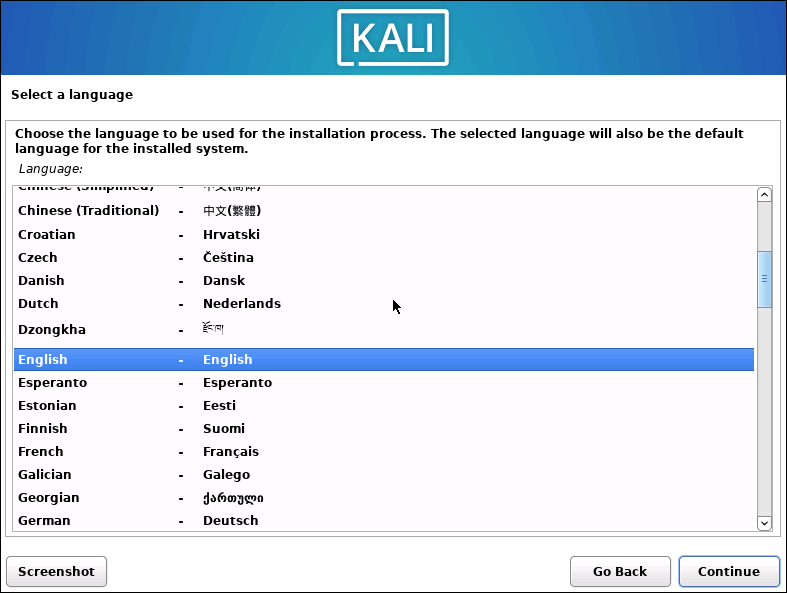

这次我们将使用英文,英文文档非常丰富。只需按照步骤操作,

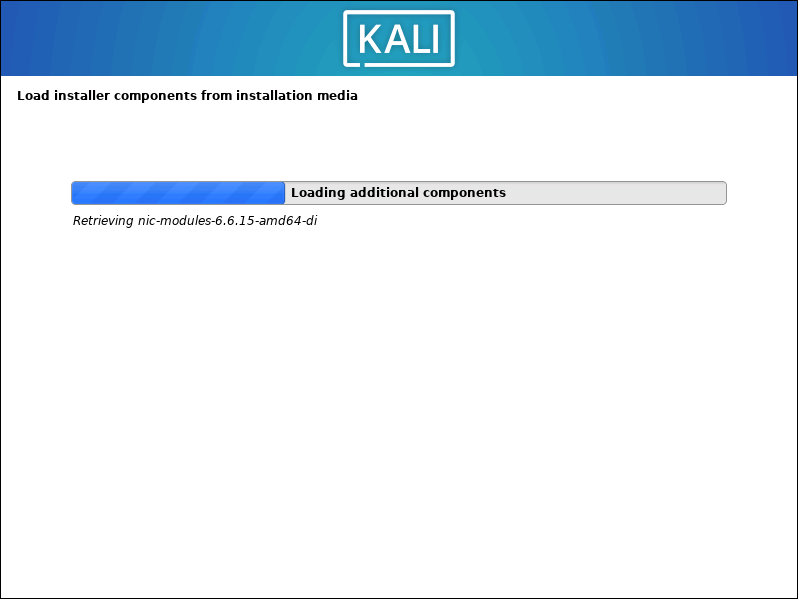

出现“确定”提示后,安装程序就会开始运行。等待期间,您可以喝杯茶。

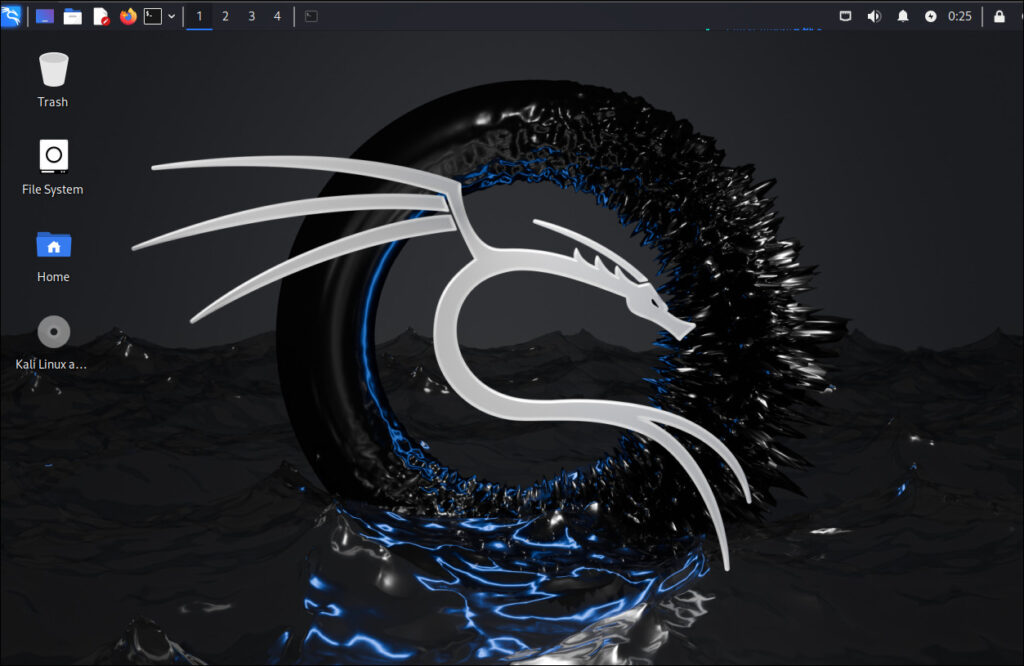

从下载到启动大约花了10分钟。启动过程没有任何问题。

我记得学生时代在家庭经济课上做过一个类似图案的背包。

版本

┌──(hamchan㉿kali)-[~/.ssh] └─$ cat /etc/os-release PRETTY_NAME="Kali GNU/Linux Rolling" NAME="Kali GNU/Linux" VERSION_ID="2024.2" VERSION="2024.2" VERSION_CODENAME=kali-rolling ID=kali ID_LIKE=debian HOME_URL="https://www.kali.org/" SUPPORT_URL="https://forums.kali.org/" BUG_REPORT_URL="https://bugs.kali.org/" ANSI_COLOR="1;31"

试玩开膛手约翰

Kali Linux 上安装的一些功能包括John the Ripper

这是一个开源软件,可用作安全审计或密码恢复工具。当然,严禁滥用

这次,我们将用它来分析一个简单的密码。

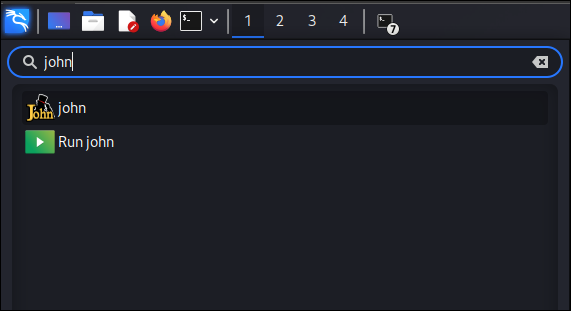

在左上角的龙形菜单中搜索“john”并打开它。

ZIP文件密码破解

创建一个文本文件,并使用密码对其进行压缩,例如 password1234

$ nano test.txt # 这次,在文本框中输入“test”并保存 $ zip -e --password='password1234' test.zip test.txt

密码列表文件位于“/usr/share/wordlists”目录下,所以我们将使用

rockyou.txt 在我的环境中,rockyou.txt被压缩成了gz文件,因此在使用前我需要先将其解压缩。

$ sudo gunzip /usr/share/wordlists/rockyou.txt.gz # rockyou.txt 的内容。一个简单的基于列表的攻击…… $ head -10 /usr/share/wordlists/rockyou.txt 123456 12345 123456789 password iloveyou princess 1234567 rockyou 12345678 abc123 ....

使用“zip2john”对压缩文件进行哈希处理,

然后分析输出文件。

# 哈希处理 $ zip2john test.zip > output.txt 版本 1.0 efh 5455 efh 7875 正在扫描 EOD... 已找到扩展本地标头 test.zip/test.txt PKZIP 加密:2 位校验,TS_chk,cmplen=12,decmplen=0,crc=00000000 ts=3D07 cs=3d07 type=0 跳过短文件 test.txt # 顺便说一下,你可以看到它的哈希处理结果如下(PKZIP 格式) $ cat output.txt test.zip/test.txt:$pkzip$1*2*2*0*11*5*3bb935c6*0*42*0*11*3adc*6a1ab15b45aae616ebb971e8a7b70f7905*$/pkzip$:test.txt:test.zip::test.zip # 分析 $ john --wordlist=/usr/share/wordlists/rockyou.txt output.txt 使用默认输入编码:UTF-8 已加载 1 个密码哈希 (PKZIP [32/64]) 将运行 4 个 OpenMP 线程 按“q”或 Ctrl-C 中止,按几乎任何其他键查看状态 password1234 (test.zip/test.txt) # 密码已破解 1g 0:00:00:00 完成 (2024-08-13 07:42) 100.0g/s 1638Kp/s 1638Kc/s 1638KC/s 总计90..cocoliso 使用“--show”选项可以可靠地显示所有破解的密码

密码“password1234”已成功破解。

当然,它只有在字典中才有可能被破解,但如果您忘记了 ZIP 文件的密码,这个功能似乎会很有用。

尝试分析私钥密码短语

可以用于那些忘记了私钥密码的人。

为了与时俱进,我想使用 ED25519 创建一个密钥,并分析密码短语(也称为“password1234”)。

# 生成密钥。$ ssh-keygen -t ed25519 正在生成公钥/私钥 ed25519 密钥对。请输入要保存密钥的文件 (/home/hamchan/.ssh/id_ed25519):请输入密码(留空则不使用密码):# 将密码设置为“password1234” 再次输入相同的密码:您的身份验证信息已保存在 /home/hamchan/.ssh/id_ed25519 您的公钥已保存在 /home/hamchan/.ssh/id_ed25519.pub 密钥指纹为:SHA256:Zf4jdBop+vjjWmnZnErvdRzwgPY8zlzSnXyv7OPJ75s hamchan@kali 密钥的随机艺术图像为:+--[ED25519 256]--+ | | | . | | = o | | = + =...| | S = * =oo| | . BX = .o| | . * * B o .| | *.oo =.o.| | o+=oo oBE+| +----[SHA256]-----+ # 生成哈希值 $ /usr/share/john/ssh2john.py id_ed25519 > id_25519.txt $ ls -l 总计 12 -rw-rw-r-- 1 hamchan hamchan 616 8月 14 01:10 id_25519.txt -rw------- 1 hamchan hamchan 444 8月 14 01:03 id_ed25519 -rw-r--r-- 1 hamchan hamchan 94 8月 14 01:03 id_ed25519.pub # 列表。这次大约用了8分钟。 $ john id_25519.txt --wordlist=/usr/share/wordlists/rockyou.txt 使用默认输入编码:UTF-8 已加载 1 个密码哈希(SSH,SSH 私钥 [RSA/DSA/EC/OPENSSH 32/64]) 所有已加载哈希的代价 1(KDF/密码 [0=MD5/AES 1=MD5/3DES 2=Bcrypt/AES])为 2 所有已加载哈希的代价 2(迭代次数)为 24 将运行 4 个 OpenMP 线程 按“q”或 Ctrl-C 中止,按几乎任何其他键查看状态 0g 0:00:00:04 0.00% (预计完成时间:2024-08-20 11:43) 0g/s 20.86p/s 20.86c/s 20.86C/s daniela..diamond 0克 0:00:00:06 0.00% (预计到达时间:2024-08-21 19:53) 0克/秒 20.94便士/秒 20.94杯/秒 20.94杯/秒 carolina..david 0克 0:00:02:22 0.02% (预计到达时间:2024-08-23 18:51) 0克/秒 20.90便士/秒 20.90杯/秒 20.90杯/秒 lance..colton 0克 0:00:02:23 0.02% (预计到达时间:2024-08-23 17:57) 0克/秒 20.90便士/秒 20.90杯/秒 20.90杯/秒 blessing..roses 0克0:00:02:40 0.02% (预计到达时间:2024-08-23 18:03) 0克/秒 20.92便士/秒 20.92杯/秒 20.92杯/秒 hellboy..stargirl 0克 0:00:05:22 0.04% (预计到达时间:2024-08-23 15:57) 0克/秒 20.95便士/秒 20.95杯/秒 20.95杯/秒 love77..random1 0克 0:00:05:23 0.04% (预计到达时间:2024-08-23 15:33) 0克/秒 20.94便士/秒 20.94杯/秒 20.94杯/秒 polly..3333333 0克 0:00:05:25 0.04% (预计到达时间:2024-08-23 15:50) 0克/秒 20.95便士/秒 20.95厘士/秒 20.95厘士/秒 123456123..valley 0克 0:00:05:29 0.04% (预计到达时间:2024-08-23 15:18) 0克/秒 20.94便士/秒 20.94厘士/秒 20.94厘士/秒 bethan..blaster 0克 0:00:07:55 0.06% (预计到达时间:2024-08-23 14:42) 0克/秒 20.93便士/秒 20.93厘士/秒 20.93厘士/秒gideon..stevens 0g 0:00:07:58 0.06% (预计完成时间:2024-08-23 14:38) 0g/s 20.93p/s 20.93c/s 20.93C/s cosworth..rainier password1234 (id_ed25519) # Password1234 已成功破解。 1g 0:00:12:37 完成 (2024-08-14 01:23) 0.001320g/s 20.92p/s 20.92c/s 20.92C/s sexyslim..moocow1 使用“--show”选项可以可靠地显示所有已破解的密码。 会话已完成。.

这次分析也成功了(?)。RSA 的操作步骤相同。

本文仅作为忘记密码时的恢复方法,请勿滥用。Kali

Linux 是一个类似游乐园的操作系统,非常适合白帽黑客使用,所以等我有时间会写更多关于它的文章。

完全的

8

8