卡巴斯基发布了一款开源杀毒工具,所以我试用了一下(卡巴斯基Linux病毒清除工具)。

您好,

内存耗尽

系统解决方案部门的河合先生。

最近我在寻找一款优秀的开源杀毒软件产品,偶然

Kaspersky Virus Removal Tool for Linux 是著名的卡巴斯基公司在六月份左右发布的,它引起了我的注意,所以我决定在简单测试之后,写一篇关于它的文章作为备忘录。

下载

■ 验证环境

Ubuntu 24.04 LTS 卡巴斯基病毒清除工具 24.0.5.0

让我们尝试从以下链接下载:

https://www.kaspersky.com/downloads/free-virus-removal-tool

基本上,您可以按照官方说明操作。

这样做很方便,因为您无需每次运行都重新安装。https

://support.kaspersky.com/help/kvrt/2024/en-us/269465.htm

从浏览器下载后,更改权限并运行。

首先,从图形用户界面运行它。

$ cd ~/Downloads $ chmod +x kvrt.run $ ./kvrt.run 以 root 权限运行 生成的目录是</tmp/9d208c686fe9d56312596>正在验证压缩包完整性... SHA256 校验和 100% 正常。一切正常。正在解压缩 Kaspersky Virus Removal Tool 24.0.5.0 for Linux 100% ================================== 正在运行 kvrt,参数 <> ================================= compver: 24.0.5.0 x86-64 (2024 年 7 月 9 日 17:36:48) 产品文件夹 ----------------------------

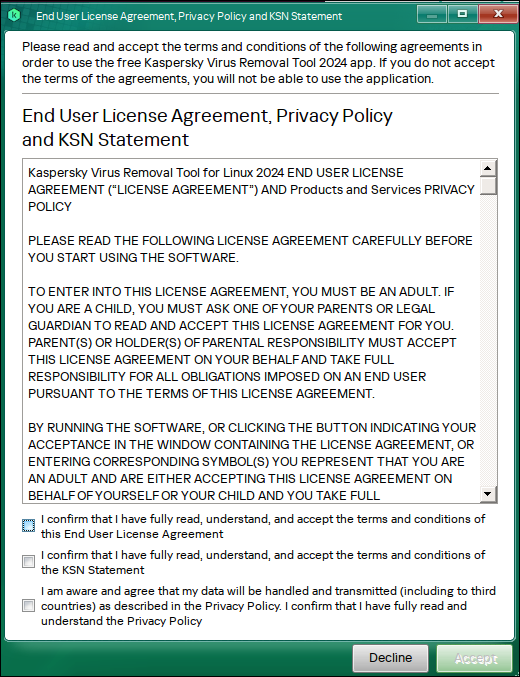

▼ 使用条款将显示。如果您确认同意每一项条款,请勾选复选框并继续下一步。

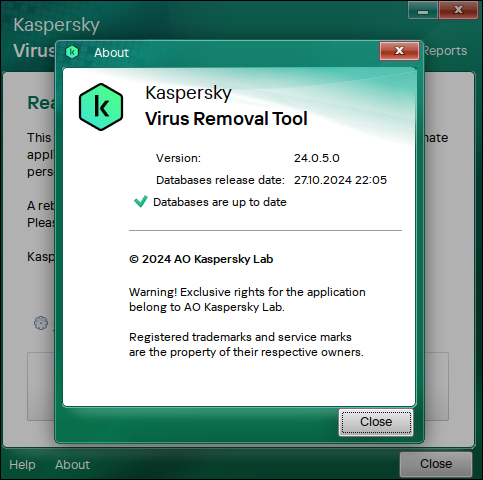

▼ 首次安装时,将显示版本信息。确认后,按“关闭”,然后单击“开始扫描”。

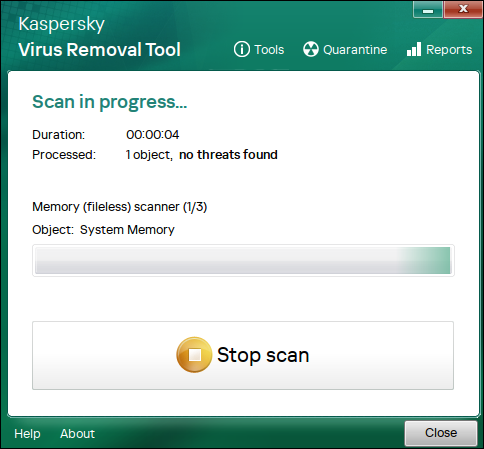

▼ 等待扫描完成。由于这次我是在一张干净的镜像文件上运行的,所以没有检测到任何问题。

此工具只能按需运行,不具备实时扫描功能。

如果手动运行,图形用户界面 (GUI) 即可满足需求;但如果需要定期运行,建议将其添加到 cron 任务中,并通过命令行界面 (CLI) 运行。

接下来我将尝试通过命令行界面 (CLI) 进行操作。

通过 CLI

首先,请访问以下链接获取帮助:

https://support.kaspersky.com/help/kvrt/2024/en-us/269475.htm

-h - 显示帮助 -d<folder_path> - 隔离区和报告文件夹路径 -accepteula - 接受最终用户许可协议、隐私政策和 KSN 声明 -trace - 启用跟踪收集 -tracelevel<level> - 设置跟踪级别:ERR - 仅错误消息;WRN - 警告和错误;INF - 信息、警告和错误;DBG - 所有消息;-processlevel<level> - 设置待处理对象的危险等级:0 - 跳过高、中、低危险等级的对象;1 - 处理高危险等级的对象;2 - 处理高、中、低危险等级的对象;3 - 处理高、中、低危险等级的对象;-dontencrypt - 禁用跟踪文件/报告/转储文件的加密;-details - 启用详细报告;-proxyconfig<config_file_path> - 代理配置文件路径 -silent - 不进行图形界面扫描 -adinsilent - 以静默模式运行主动消毒 -allvolumes - 将所有卷添加到扫描 -custom<folder_path> -扫描自定义文件夹路径 -自定义列表<file_path>-扫描包含自定义文件夹的文件路径 -排除<folder_path>-从自定义扫描中排除路径 -排除列表<file_path>- 指定用于自定义扫描的排除文件路径 -customonly - 仅扫描自定义文件夹

我试试用最少的选项运行它。

-silent 将不会启动 GUI,

-accepteula 将跳过条款和条件。

$ ./kvrt.run -- -silent -accepteula 图形模式<wayland>本地用户:root 已添加到访问控制列表。以 root 权限运行。生成的目录是</tmp/92302b5bca4f82e716374>正在验证压缩包完整性... SHA256 校验和 100% 正常。一切正常。正在解压缩适用于 Linux 的 Kaspersky Virus Removal Tool 24.0.5.0 100% ================================== 正在运行 kvrt,参数为 <-trace -silent -accepteula> ================================= compver: 24.0.5.0 x86-64 (2024 年 7 月 9 日 17:36:48) 产品文件夹 =================================== 扫描已开始===================================================================== 扫描完成,结果如下: 已处理:27957 处理错误:0 检测到:0 受密码保护:0 已损坏:0 ================================== ================================== kvrt 退出,返回代码 <0> =================================== 本地用户:root 已从访问控制列表中移除

与图形用户界面一样,未检测到任何内容。

尝试检测恶意软件

接下来,我们将尝试检测恶意软件。

作为初步步骤,请从以下 eicar 网站(位于 ./Downloads 目录下)下载文件:

https://www.eicar.org/download-anti-malware-testfile/

▼ 将 eicar 文件放在“下载”文件夹下。

$ ls -l 总计 151296 -rw-rw-r-- 1 hamchan hamchan 68 10月 29 10:26 eicar.com -rw-rw-r-- 1 hamchan hamchan 184 10月 28 14:01 eicar_com.zip

这次,我将尝试通过在“下载”中指定来运行它。

-trace 启用跟踪。

-tracelevel 设置为“DEBUG”以输出所有事件日志。

-custom 指定检查目录。

-processlevel 这次设置为 3 以检测低到高范围内的所有威胁。

./kvrt.run -- -accepteula -trace -tracelevel DBG -custom /home/hamchan/Downloads/ -processlevel 3 -silent 图形模式为<wayland>本地用户:root 已添加到访问控制列表。以 root 权限运行。生成的目录是</tmp/74a8bcf3a3339fc810150>正在验证压缩包完整性... SHA256 校验和 100% 正常。一切正常。正在解压缩适用于 Linux 的 Kaspersky Virus Removal Tool 24.0.5.0 100% =================================== 正在运行 kvrt,参数为 <-accepteula -trace -tracelevel DBG -custom /home/hamchan/Downloads/ -processlevel 3 -silent> ================================= compver: 24.0.5.0 x86-64 (2024 年 7 月 9 日 17:36:48) 产品文件夹 =================================== 扫描已开始=================================== 威胁<EICAR-Test-File>在物体上检测到</home/hamchan/Downloads/eicar.com>威胁<EICAR-Test-File>在物体上检测到</home/hamchan/Downloads/eicar_com.zip>================================= 扫描完成,结果如下: 已处理:27961 处理错误:0 检测到:2 受密码保护:0 已损坏:0 ================================= 操作<Cure>被选中作为威胁<EICAR-Test-File>物体</home/hamchan/Downloads/eicar.com>行动<Cure>被选中作为威胁<EICAR-Test-File>物体</home/hamchan/Downloads/eicar_com.zip>================================== 消毒开始 ================================== 消毒操作<Quarantine>威胁<EICAR-Test-File>物体</home/hamchan/Downloads/eicar.com>状态已完成<Quarantined>消毒作用<Quarantine>威胁<EICAR-Test-File>物体</home/hamchan/Downloads/eicar_com.zip>状态已完成<Quarantined>消毒作用<Cure>威胁<EICAR-Test-File>物体</home/hamchan/Downloads/eicar.com>状态已完成<CureFailed>消毒作用<Cure>威胁<EICAR-Test-File>物体</home/hamchan/Downloads/eicar_com.zip>状态已完成<CureFailed>消毒作用<Delete>威胁<EICAR-Test-File>物体</home/hamchan/Downloads/eicar.com>状态已完成<Deleted>消毒作用<Delete>威胁<EICAR-Test-File>物体</home/hamchan/Downloads/eicar_com.zip>状态已完成<Deleted>================================= 消毒完成,结果如下: 已处理:4 处理错误:0 已跳过:0 已隔离:2 隔离失败:0 已清除:0 清除失败:2 重启后清除:0 已删除:2 重启后删除:0 已恢复:0 重启后恢复:0 =================================== =================================== kvrt 退出,返回代码 <0> =================================== 正在从访问控制列表中移除 localuser:root

从日志来看,检测似乎成功了,文件在隔离后已被删除。

该文件也已从目录中消失。

$ ls -lha drwxr-xr-x 2 hamchan hamchan 4.0K 10月 29 10:49 . drwxr-x--- 17 hamchan hamchan 4.0K 10月 29 10:44 ..

顺便说一下,每次执行该命令时(以 root 用户身份执行时),隔离的文件都会保存到以下位置。

$ sudo ls -l /var/opt/KVRT2024_Data 总计 24 drwx------ 2 root root 4096 10月 28 13:52 Anomalies drwx------ 2 root root 4096 10月 29 10:45 'Legal notices' drwx------ 4 root root 4096 10月 29 10:49 Quarantine drwx------ 2 root root 4096 10月 29 10:45 Reports drwx------ 2 root root 4096 10月 29 10:49 Temp drwx------ 2 root root 4096 10月 29 10:45 Traces $ sudo ls -l /var/opt/KVRT2024_Data/Quarantine 总计 12 drwx------ 2 root root 4096 10月 29 10:49 KVRTQ0001 drwx------ 2 root root 4096 10月 29 11:34 KVRTQ0002 drwx------ 2 root root 4096 10月 29 11:41 KVRTQ0003

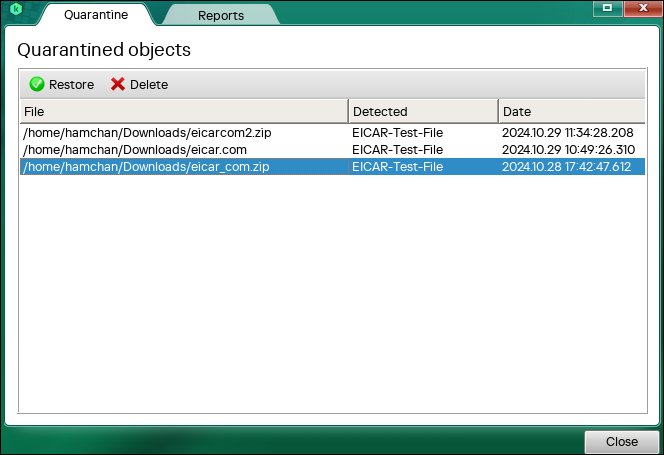

如果您因误报等原因需要恢复文件,可以通过图形用户界面 (GUI) 进行操作。https

://support.kaspersky.com/help/kvrt/2024/en-us/269476.htm

▼ 如果您从列表中选择文件并进行恢复,该文件将被恢复到其原始目录。

虽然它比付费软件简单,但它

是开源的,功能强大,而且相对轻量级,所以我认为它非常适合个人使用。

微软最近也发布了一款Linux工具,所以等我有时间我想再测试一下。

完全的

12

12