GCPと自宅NW(RTX1200)のVPN接続をしよう

皆さんこんにちは。

システムソリューション部運用管理課所属の平田です。

前回のブログではAWSとローカルのVPN接続を紹介させていただいたため、

今回はGCPと自宅NW(RTX1200)をVPNで接続する方法を紹介致します。

社内勉強会で発表した内容となるため、以下にスライドをアップしております。

https://www.slideshare.net/BeyondCorporation/20191017-byd-lthirata-194555992

今回紹介したい内容は上記のスライドにだいたい記載しているため、

このブログでは主に補足をさせていただきます。

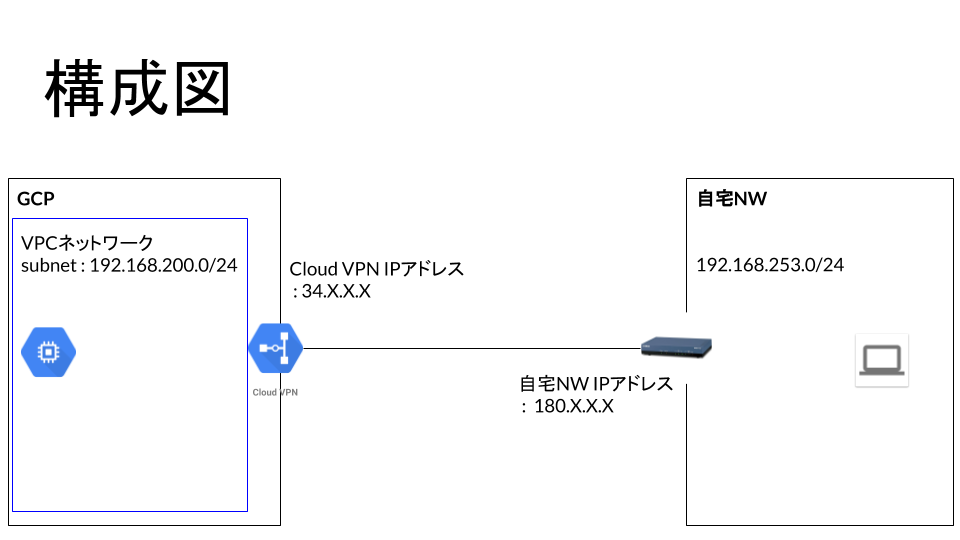

構成図

構成図を以下に記載します。

GCPの設定

GCP側の設定については以下の4点を設定します。

・VPCネットワークの設定

・インスタンスの設定

・ファイアウォールの設定

・Cloud VPN の設定

VPCネットワーク,インスタンス,ファイアウォールの設定に関しては今回のブログの主軸から外れるため省略致します。

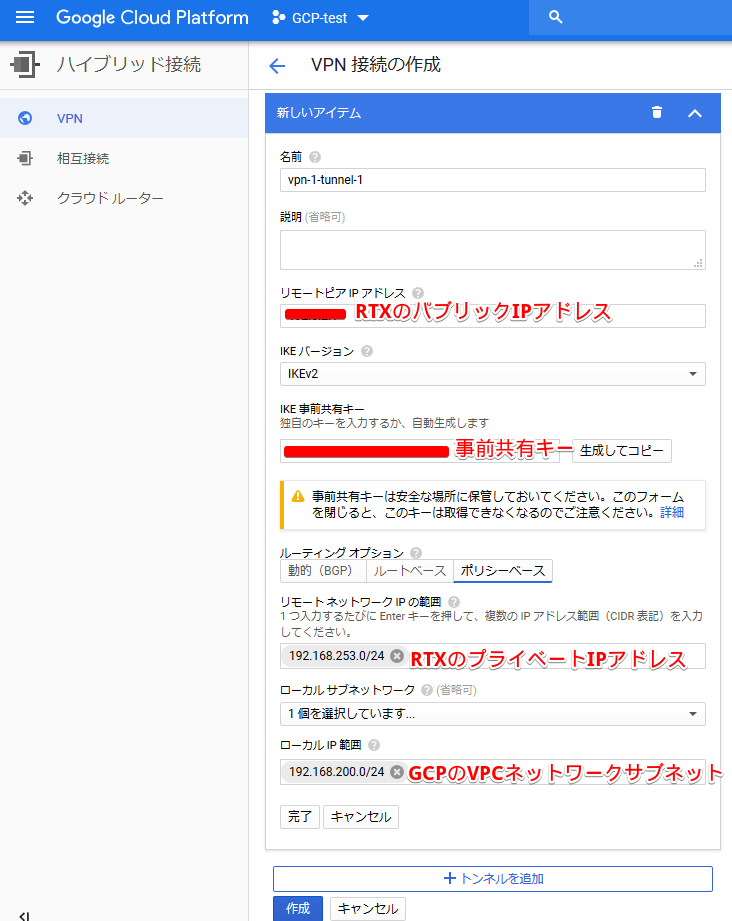

Cloud VPN の設定

GCPで以下の手順からCloud VPN の設定箇所を表示します。

ハイブリット接続 -> VPN

VPNを設定したことがなければこの画面に入るとVPNの設定ウィザードが始まります。

VPNは「高可用性(HA)VPN」と「従来の VPN」という二種類から選べます。

両者の違いはVPNのトンネルが冗長化されているか否かです。

今回は「従来の VPN 」で設定を行います。

以降の設定についてはスライドで設定画面を画像で紹介しているのですが、見づらくなっているのでこちらでも設定画面を紹介いたします。

クラウド側のVPN設定は以上になります。

ルータの設定

ルータのconfigを以下に記載します。ルータはRTX1200を利用しています。

[gcp-vpn-test]# show config login password * administrator password * console character ascii console prompt [gcp-vpn-test] login timer 1200 ip route default gateway pp 1 ip route (GCPのVPCネットワーク) gateway tunnel 1 ip lan1 address (ルータのプライベートIPアドレス)/24 ip lan1 proxyarp on pp select 1 pp always-on on pppoe use lan2 pppoe auto disconnect off pp auth accept pap chap pp auth myname (ISP接続ID) (ISP接続パスワード) ppp lcp mru on 1454 ppp ipcp ipaddress on ppp ipcp msext on ip pp mtu 1454 ip pp secure filter in 210000 ip pp secure filter out 201000 ip pp intrusion detection in on ip pp nat descriptor 1 pp enable 1 tunnel select 1 ipsec tunnel 1 ipsec sa policy 1 1 esp aes-cbc sha-hmac ipsec ike version 1 2 ipsec ike always-on 1 on ipsec ike encryption 1 aes-cbc ipsec ike group 1 modp1024 ipsec ike hash 1 sha ipsec ike keepalive log 1 off ipsec ike local address 1 (ルータのプライベートIPアドレス) ipsec ike local name 1 (ルータのパブリックIPアドレス) ipv4-addr ipsec ike nat-traversal 1 on ipsec ike pfs 1 on ipsec ike pre-shared-key 1 text (VPN秘密鍵パスフレーズ) ipsec ike remote address 1 (GCPで予約したVPN用のパブリックIPアドレス) ipsec ike remote name 1 (GCPで予約したVPN用のパブリックIPアドレス) ipv4-addr ipsec auto refresh 1 on ip tunnel tcp mss limit auto tunnel enable 1 ip filter 201000 pass * * ip filter 210000 pass * * nat descriptor type 1 masquerade nat descriptor masquerade static 1 3 (ルータのプライベートIPアドレス) esp nat descriptor masquerade static 1 4 (ルータのプライベートIPアドレス) udp 500 ipsec use on ipsec auto refresh on dhcp service server dhcp server rfc2131 compliant except remain-silent dhcp scope 1 192.168.253.2-192.168.253.39/24 dns server 8.8.4.4 8.8.8.8 dns server pp 1 dns private address spoof on

テスト用に初期化したルータ使っているためフィルターについては全許可にしております。実際に利用する際は注意してください!

RTX設定時の注意点

RTXの設定で注意する点があります。

それは「ipsec ike local address」と「ipsec ike local name」という設定箇所です。

「ipsec ike local address」ではルータのLANに設定したプライベートIPアドレスを設定する必要があるのに対し、

「ipsec ike local name」ではルータのパブリックIPアドレスを設定する必要があるという点です。

GCP側の設定箇所である「ipsec ike remote address」と「ipsec ike remote name」では

どちらもGCPで予約したVPN用のパブリックIPアドレスを設定する必要があるので、ややこしい点となっています。

しかしそれ以外は一般的な設定となっているため、この点さえ押さえておけばRTXの設定で躓くことは少ないと思います。

確認

VPNの設定は以上で完了となります。

VPNが確立すればGCPのVPNの画面でステータスが「確立済み」と表示されます。

VPNについてGCPとAWSの比較

VPNについてGCPとAWSを比較した結果を紹介いたします。

| AWS | GCP | |

| ルータのconfig自動生成機能 | あり | なし |

| クラウド側の設定項目 | 多い | 少ない |

| 構成とルーティング | HAあり:動的(BGP), 静的 | HAあり : 動的(BGP) HAなし : 動的(BGP),静的 |

構成について「HAあり」と「HAなし」という表記がありますが、

これはVPNトンネルが冗長化されているか否かの違いです。

AWSでは必ずVPNトンネルが冗長化された構成でVPNが設定されます。

それぞれの特徴的な部分を説明しますと、

GCPではクラウド側の設定項目が少なく一画面にまとまっていたため設定が容易です。

AWSは「ルータのconfig自動生成機能がある」という特徴があるのですが、

これはルータの設定が楽になるというだけでなく、AWS側が対応しているベンダーを公表されているため、

お客様へ紹介しやすいというメリットにもなると感じました。

まとめ

前回のAWSに引き続きGCPでのVPN接続を紹介させていただきました。

今後も弊社で取り扱っているクラウドサービスとローカルNWをVPNで接続する紹介記事を作成していきたいと思っていますのでよろしくお願いします!

0

0