[Radius] 通过全局测试 Radius 身份验证 (radtest)

目录

大家好,我是系统开发部的永谷。

在本文中,我将介绍如何使用 radtest 命令通过全局路由验证 Radius 认证。

说实话,这个方法本身很简单,并不复杂,但我在网上搜索时,只找到了本地验证的说明…….

此外,Radius 认证不太可能在本地完成,而我希望以接近实际操作的方式进行测试,所以我决定在这里介绍它。

你需要什么

- 一台安装了 FreeRadius 的本地服务器

- 安装了 FreeRadius 和 DaloRadius 的 AWS 服务器

服务器 1 仅允许您使用 radtest 命令。

要使用 radtest 命令,您必须安装 FreeRadius。

2 是一个 Radius 服务器,用于通过 1 中内置的本地服务器进行全局验证。

由于我们要创建一个 Radius 帐户,让我们安装 DaloRadius,它可以管理帐户。

在这个例子中,我们将在 AWS 上搭建服务器,但您也可以使用其他平台,请选择您喜欢的平台。基本步骤相同。

其理念是,1 是 Radius 客户端,2 是 Radius 服务器。

搭建一台安装了 FreeRadius 的本地服务器

本网站已详细解释了

此外,由于本教程的目的是使用 radtest 命令,因此无需配置客户端或用户。

构建一个安装了 FreeRadius 和 DaloRadius 的 AWS 服务器

在 AWS 上启动一个 EC2 实例,并安装 FreeRadius 和 DaloRadius。

本网站已详细说明

注册 RADIUS 帐户

在上述创建的 AWS 服务器上创建 Radius 账户,以验证 Radius 身份验证。

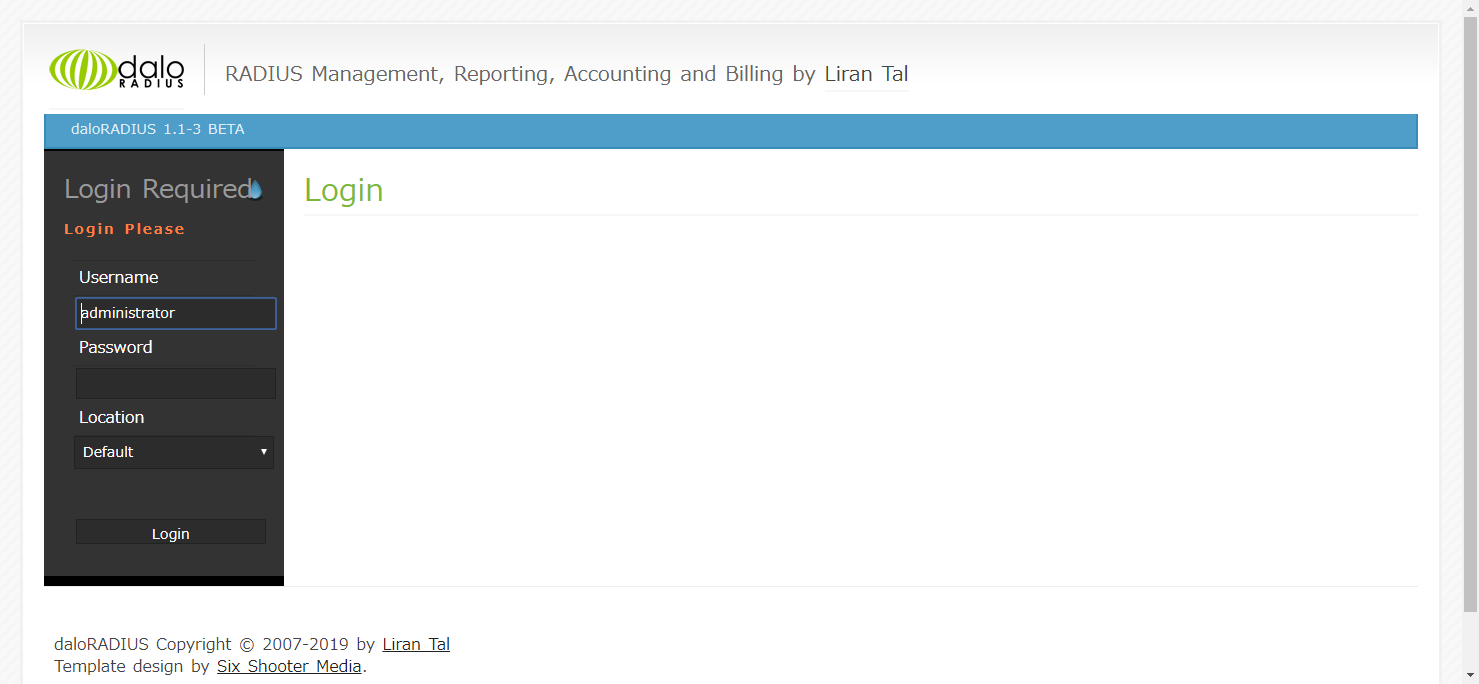

登录 DaloRadius 管理页面

访问已安装的 DaloRadius 并登录。

如果您没有进行任何更改,则可以使用用户名:administrator,密码:radius 登录。

创建一个帐户

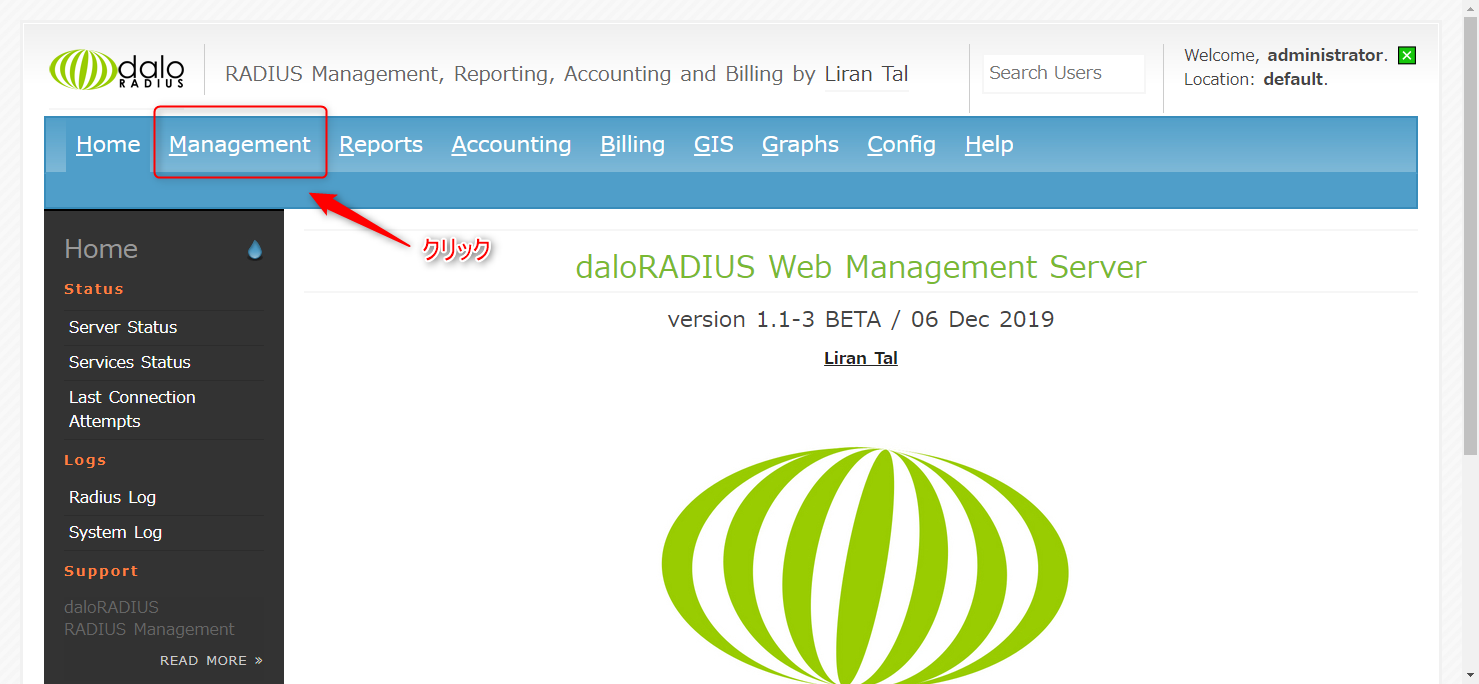

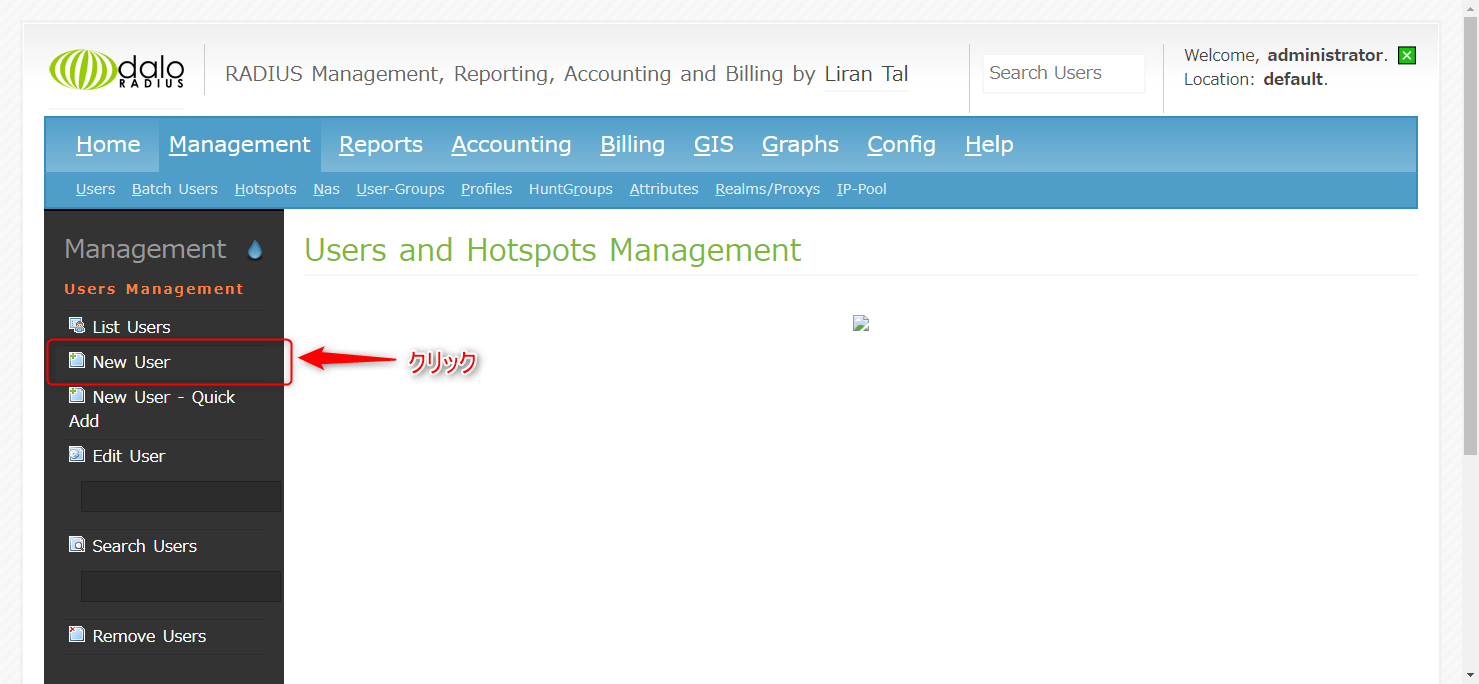

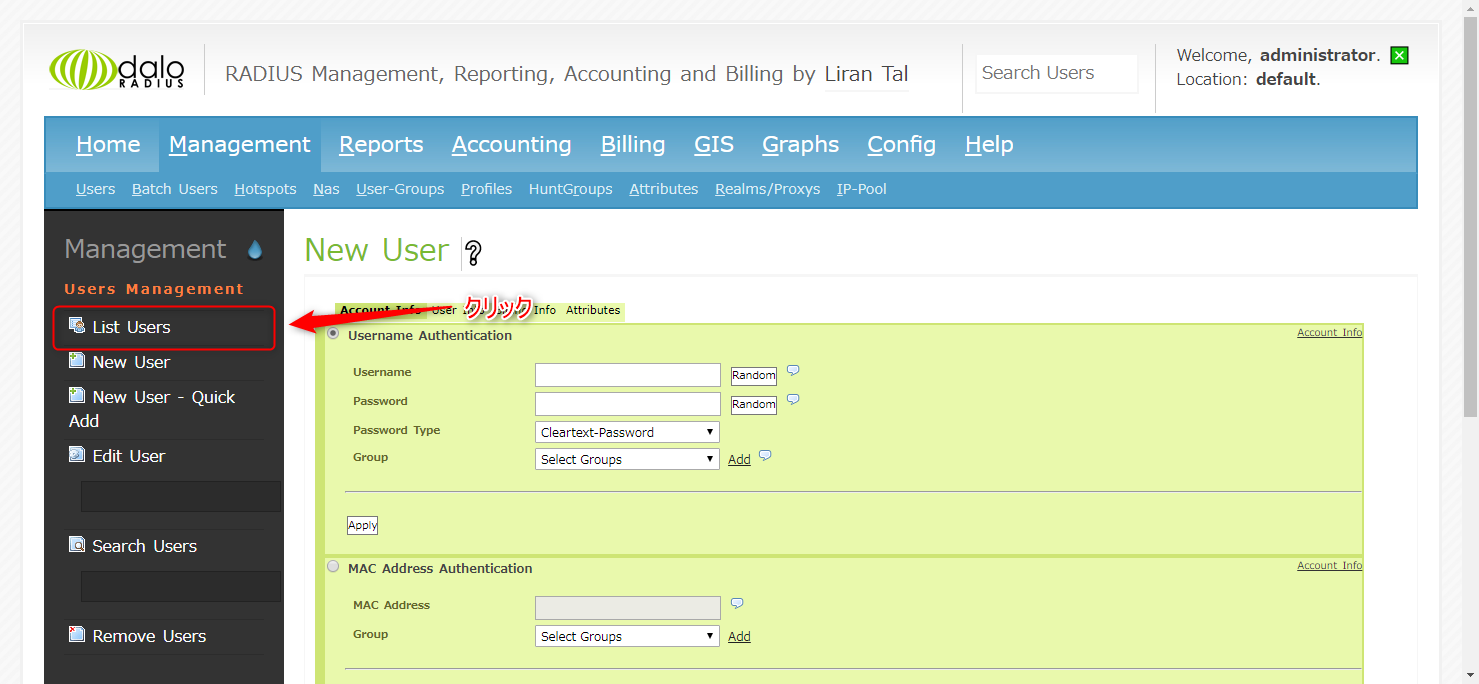

1. 选择“管理”→“新建用户”

→

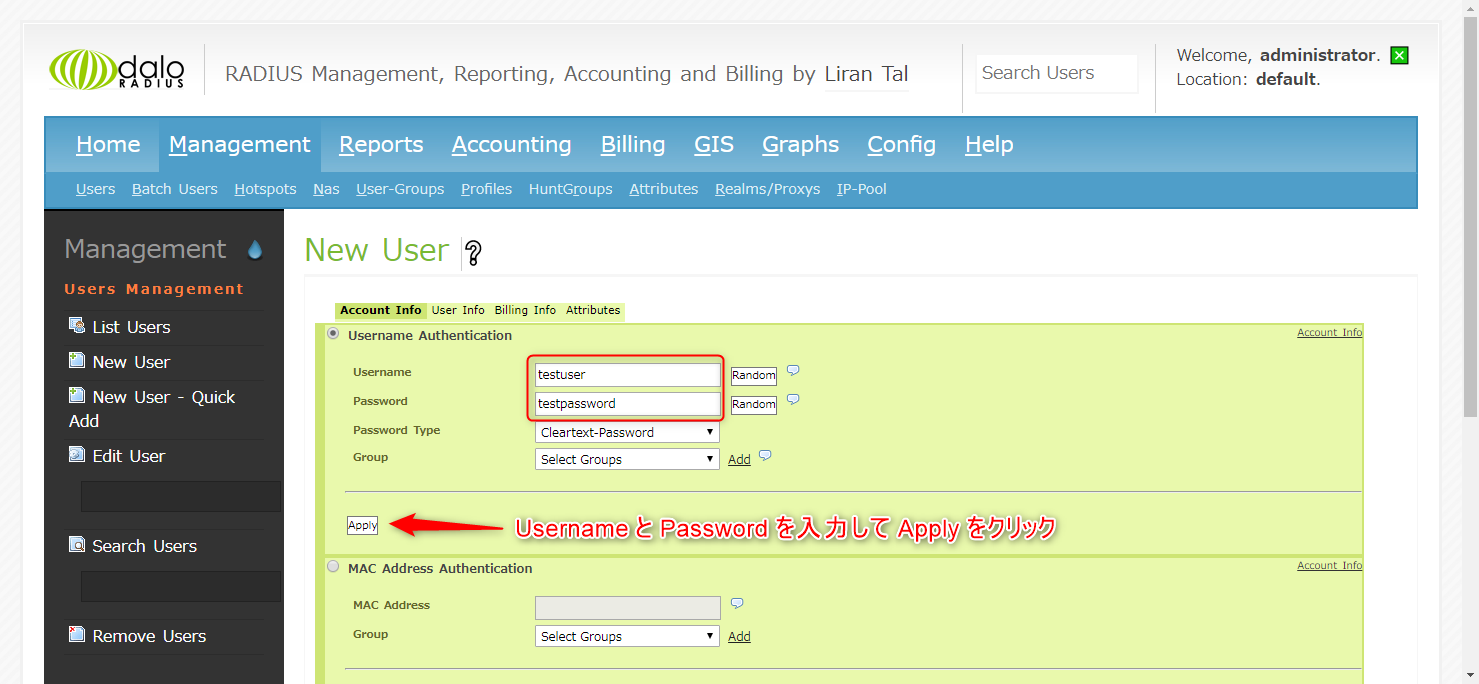

“应用” 2. 在“用户名验证”中输入您的用户名和密码,然后点击“应用”

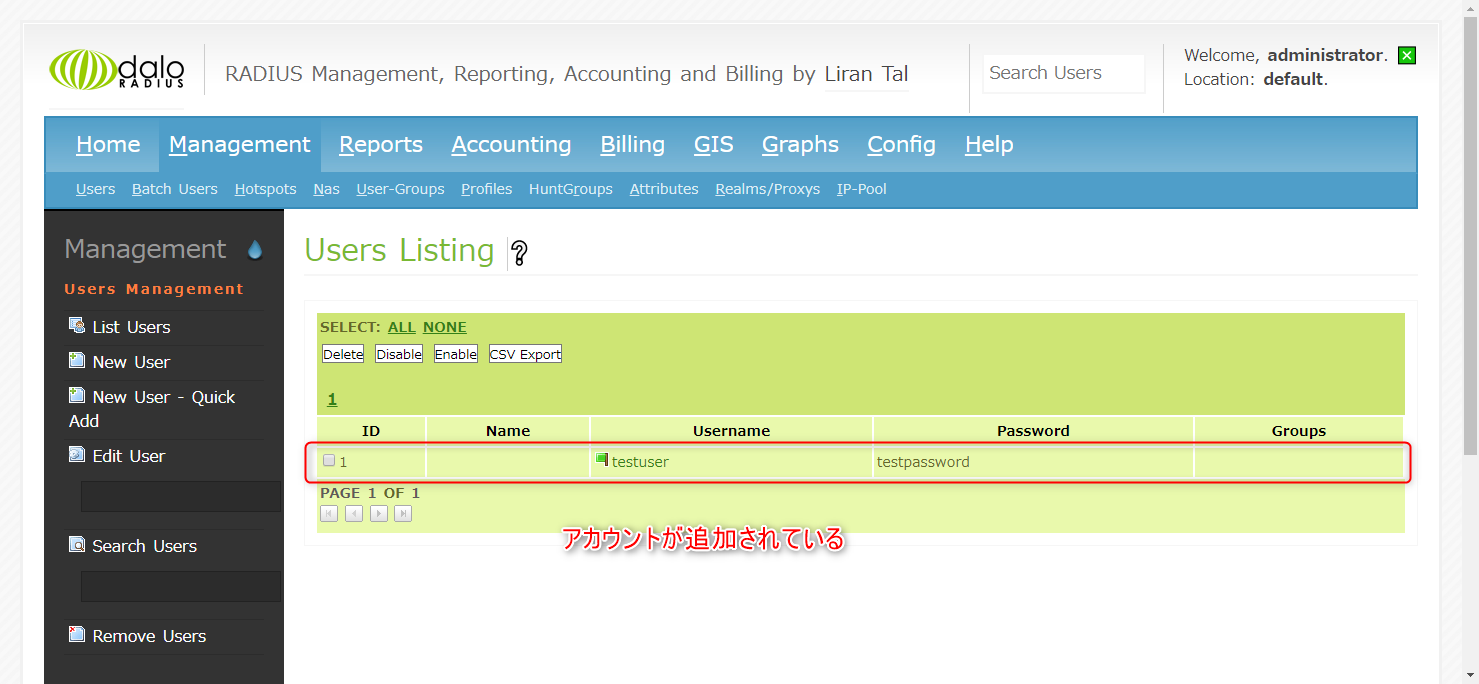

账户已创建。在本例中,创建的账户用户名为 testuser,密码为 testpassword。

您也可以点击“用户列表”查看已创建的账户。

↓

更改客户端设置以允许通过全局 IP 地址进行身份验证

由于这次我们将从全局客户端进行身份验证,请将以下设置添加到 clients.conf 中。

客户端全部 { ipaddr = 0.0.0.0/0 secret = testing123 }

我们允许所有 IP 地址以 0.0.0.0/0 开头的地址进行身份验证。

密钥设置为 testing123。

现在重启 Radius 服务,就完成了。

从本地服务器到 AWS 服务器的 Radius 身份验证

现在一切准备就绪,让我们从本地服务器对 AWS 服务器执行 Radius 身份验证。

在本地服务器上运行以下 radtest 命令。

$ radtest testuser testpassword {AWS 服务器 IP} 1812 testing123

就配置而言,

radtest {用户名} {密码} {AWS 服务器 IP} 1812 {密钥}

它看起来大概是这样的。

如果成功,将返回如下所示的 Access-Accept。

从 0.0.0.0:48774 向 {AWS 服务器 IP}:1812 发送访问请求,ID 为 43,长度为 78 字节。请求参数如下:用户名 = "testuser",用户密码 = "testpassword",NAS IP 地址 = 127.0.0.1,NAS 端口 = 1812,消息验证器 = 0x00,明文密码 = "testpassword"

您已成功通过 Radius 进行全球身份验证。

如果 Radius 身份验证失败

如果运行上述 radtest 命令后没有响应,并且超时,如下所示。

(0)服务器未对 ID 43 的套接字 3 做出响应。

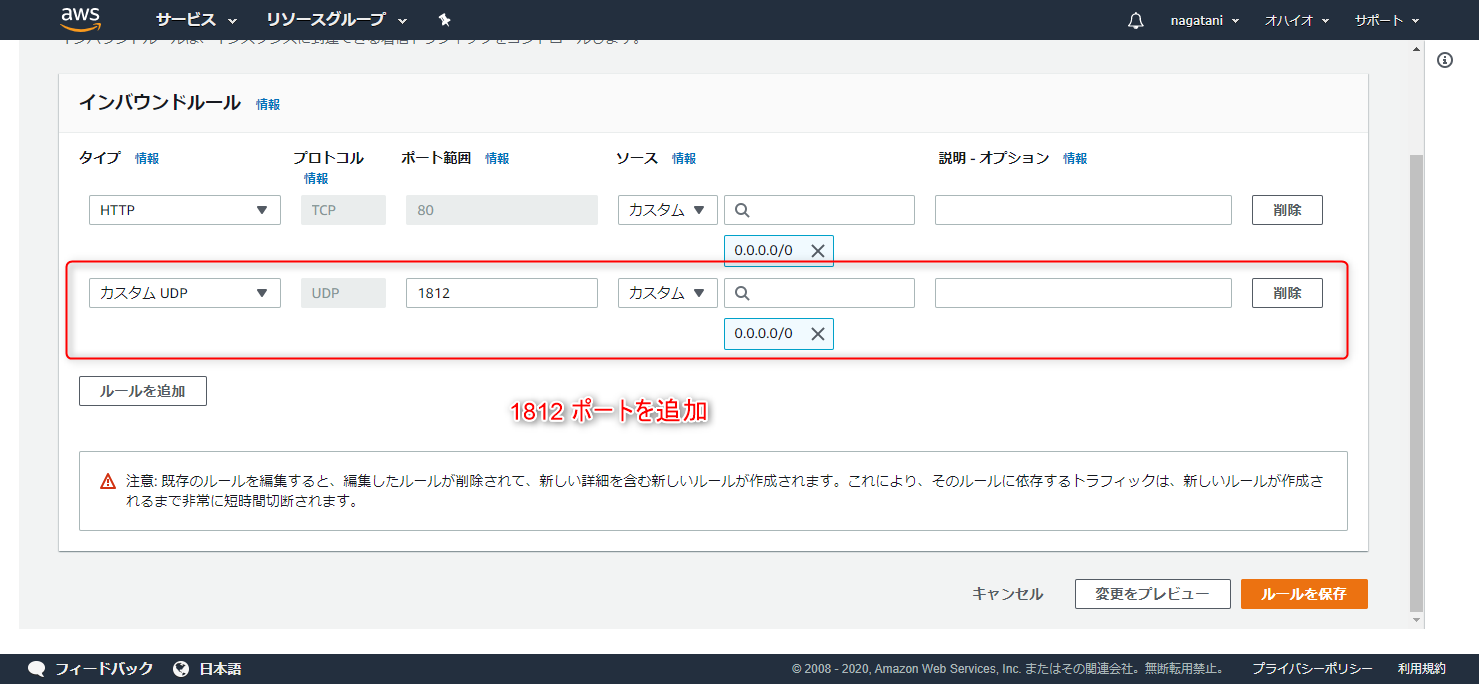

AWS 服务器上的 1812 端口可能存在访问限制。

编辑入站规则,添加端口 1812 上的 UDP 协议。

概括

你觉得怎么样?

嗯,它基本上和普通的局部方法一样,所以我觉得并不难。

不过,我惊讶地发现这种方法竟然没有被列出来,所以这次我想介绍一下。

希望这对您有所帮助。

最后

我是系统开发服务网站“SEKARAKU Lab”的成员。Beyond

提供从服务器设计、搭建到运维的一站式服务,如果您在服务器端开发方面遇到任何问题,欢迎随时联系我们。SEKARAKU

Lab: [https://sekarakulab.beyondjapan.com/](https://sekarakulab.beyondjapan.com/)

就这些了。

非常感谢!

2

2