网络/安全调查命令/工具

目录

您好,

我是系统解决方案部门的Kawa,我锁骨严重受伤。

近年来,将一切迁移到云端已成为常态,但有时我会突然意识到,即使在云环境中,基于物理网络而诞生的技术仍然被理所当然地使用着。

例如,在确定子网范围时,当服务器没有 ping 响应时,当您想要检查端口是否打开时等等,所有这些都是云服务的一部分,您通常可以不假思索地进行配置,但它们都需要网络知识。

所以,这次我想介绍一些可以用于网络调查等方面的命令和工具。

运行环境

操作系统:Ubuntu 18.0.4

*经测试,以下工具可在 CentOS 7.9 上运行。安装时请将“yum”替换为“yum”。

通信检查,网络测试工具“hping3”

apt install hping3

毋庸置疑,这是一个基于命令行的网络调查/测试工具。

它可以通过发送带有任意标志的 ICMP、TCP/UDP 数据包并指定数据大小,用于网络测试等用途。当然,严禁滥用。

■命令示例

▼无需思考即可发送单个ping。

hping3 -c 1 1.1.1.1 HPING 1.1.1.1 (ens33 1.1.1.1): 未设置任何标志位,40 个头部 + 0 个数据字节 --- 1.1.1.1 hping 统计信息 --- 已发送 1 个数据包,已接收 0 个数据包,丢包率 100% 往返时间最小值/平均值/最大值 = 0.0/0.0/0.0 毫秒

▼ 向 TCP/443、源端口 TCP/8080 和默认网关发送一个 SYN 数据包

hping3 --traceroute -V -S -c 1 -p 443 -s 8080 10.0.0.1 使用 ens33,地址:10.0.0.10,MTU:1500 HPING 10.0.0.1 (ens33 10.0.0.10): S 已设置,40 个头部 + 0 字节数据 hop=1 TTL 0 during transit from ip=10.0.0.2 name=_gateway hop=1 hoprtt=4.0 ms --- 10.0.0.1 hping 统计信息 --- 已发送 1 个数据包,已接收 1 个数据包,丢包率 0% 往返行程最小值/平均值/最大值 = 4.0/4.0/4.0 ms

你可以看到端口 443 有响应。

▼它也可以用作安全检查。在下面的示例中,对地址为 10.0.0.1 的 TCP 端口 1-100 执行 SYN 扫描。

hping3 -S -8 1-100 10.0.0.1 正在扫描 10.0.0.1 (10.0.0.1),端口 1-100 共扫描 100 个端口,使用 -V 查看所有回复 +----+----------+---------+---+-----+-----+-----+ |端口| 服务名称 | 标志 | TTL| ID | 窗口 | 长度 | +----+-----------+---------+---+-----+-----+-----+ 22 ssh : .S..A... 128 13078 64240 46 80 http : .S..A... 128 13590 64240 46 所有回复已收到。完成。未响应的端口:(1 tcpmux) (2 nbp) (3 ) (4 echo) (5 ) (6 zip) (7 echo) (8 ) (9 discard) (10 ) (11 systat) (12 ) (13 daytime) (14 ) (15 netstat) (16 ) (17 qotd) (18 msp) (19 chargen) (20 ftp-data) (21 ftp) (23 telnet) (24 ) (25 smtp) (26 ) (27 ) (28 ) (29 ) (30 ) (31 ) (32 ) (33 ) (34 ) (35 ) (36 ) (37 time) (38 ) (39 rlp) (40 ) (41 ) (42 nameserver) (43 whois) (44 ) (45 ) (46) (47) (48) (49 tacacs) (50 re-mail-ck) (51) (52) (53 domain) (54) (55) (56) (57) (58) (59) (60) (61) (62) (63) (64) (65 tacacs-ds) (66) (67 bootps) (68 bootpc) (69 tftp) (70 gopher) (71) (72) (73) (74) (75) (76) (77) (78) (79 finger) (81) (82) (83) (84) (85) (86) (87 link) (88 kerberos) (89) (90) (91) (92) (93) (94) (95 supdup) (96) (97) (98 linuxconf) (99) (100)

您可以看到响应端口(SSH、HTTP)收到了 SYN-ACK 响应。您还可以查看是否有任何不必要的端口处于打开状态。

traceroute 的一个功能稍强的版本:“mtr”

用于路由调查的traceroute 的高级版本

apt install mtr

▼基本模式。与普通路由追踪不同,它还会显示沿路径的平均/最大/最小响应速度,这对于故障排除非常有用。您还可以使用“-i”选项以任意间隔发送数据(默认值为1秒)。

mtr -t 1.1.1.1 hostname (10.0.0.10) 按键:帮助 显示模式 重启 统计信息 字段顺序 退出 数据包 Ping 主机 丢包率 发送 上次 平均 最佳 最差 标准差 1. _gateway 0.0% 17 0.4 0.5 0.4 1.0 0.1 ... 10. one.one.one.one 0.0% 16 14.6 13.8 12.1 16.1 1.2

▼您还可以使用“-T”参数来传输 TCP 数据包,使用“-u”参数来传输 UDP 数据包。

mtr -T -t 1.1.1.1 mtr -u -t 1.1.1.1

▼ 使用“-r”选项在后台运行时,只会显示结果。

mtr -r beyondjapan.com 开始时间:2022-10-11T14:15:33+0900 主机名:主机名 丢包率 发送 上次 平均 最佳 最差 标准差 1.|-- _gateway 0.0% 10 0.5 0.5 0.4 0.6 0.1 2.|-- ??? 100.0 10 0.0 0.0 0.0 0.0 0.0

我途中把它弄丢了。

一个方便的ARP命令“arp-scan”

apt install arp-scan

ARP 命令常用于物理网络,但也可用于检查同一网络上的主机并生成包含 MAC 地址的列表。arp -scan 命令的另一个优点是它可以显示厂商信息。

arp-scan -l 接口:eth0,类型:EN10MB,MAC:00:15:5d:e1:28:70,IPv4:192.168.80.77 启动 arp-scan 1.9.7,已扫描 4096 个主机 (https://github.com/royhills/arp-scan) 192.168.80.1 00:15:5d:8f:b3:18 Microsoft Corporation

网络/安全工具的黄金标准:“nmap”

nmap

主要用于端口扫描。它是一款可以用来调查内部服务器上不必要地开放的端口的工具。虽然这在内部环境中可能不是问题,但在可公开访问的服务器上则可能成为安全漏洞,因此使用此类工具进行调查也有助于提高安全性(当然,严禁滥用。请正确使用并遵循使用说明)。

apt install nmap

▼检查 TCP/80 端口是否开放

nmap -p 80 10.0.0.1 启动 Nmap 7.60 (https://nmap.org) 于 2022-10-11 14:32 JST Nmap 扫描报告,目标主机 10.0.0.1 主机已启动(延迟 0.00042 秒)。端口 状态 服务 80/tcp 已过滤 http ...

由于状态已被“过滤”,我们可以看到 TCP/80 没有打开。

在端口号部分添加连字符,即可一次检查多个端口。由于此操作会执行隐蔽扫描,因此严禁将此命令用于第三方资源。

tcpdump:网络工程师必备的数据包捕获工具

这是一个标准的数据包捕获工具。

输出文件Wireshark或类似工具中,就可以在图形用户界面 (GUI) 中查看捕获的数据包。由于未加密数据包的内容是可见的,因此该工具仅限于在本地环境中使用。

apt install tcpdump

▼基本上,您需要指定要捕获的特定接口或主机。在本例中,我们指定接口“ens33”,并将输出保存到名为“captured.pcap”的文件中。

tcpdump -i ens33 -w captured.pcap

停止捕获后,您可以通过添加以下选项来查看内容:

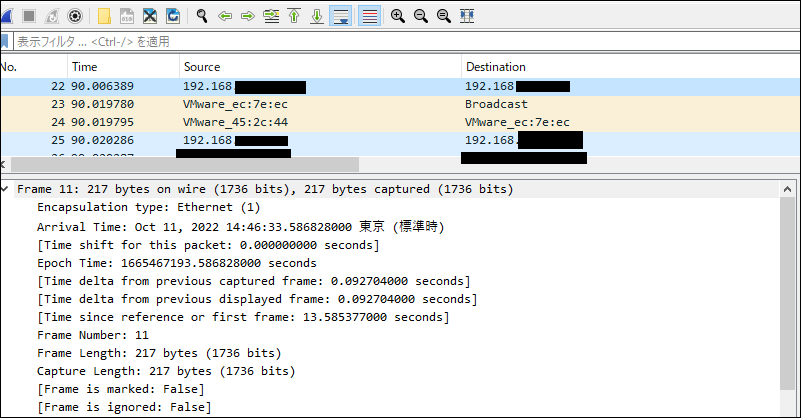

tcpdump -r captured.pcap 14:46:33.494124 ARP,请求 who-has _gateway tell 10.0.0.1,长度 46 14:46:33.586828 IP 10.0.0.1.54475 > 239.255.255.250.1900: UDP,长度 175 14:46:34.588083 IP 10.0.0.1.54475 > 239.255.255.250.1900: UDP,长度 175

如果将文件提取出来并放入 Wireshark 中,它将以彩色显示,使阅读更加容易,并且可以轻松地对其进行排序(我希望有一天能写一篇关于 Wireshark 的文章)。

摘要的摘要

至此,我们对网络/安全相关工具的介绍就结束了。

在 Beyond,我们主要使用云环境,所以我并没有太深切的体会。但是,有些方面很难甚至不可能完全迁移到云端,例如内部网络、远程办公环境、客户来访时的访客 Wi-Fi 以及内部安全。这里介绍的工具对于云环境下的故障排除来说确实非常实用,所以我认为借此机会学习一下这些工具,感受一下其中的变化是个不错的选择 :)

完全的

11

11