从零开始搭建 Wireshark

您好。

我不小心将“”> /etc/passwd 执行了 echo 命令。我是系统解决方案部门的 Kawa。

我想写写 Wireshark,我

之前网络工具的顺便一提,我最喜欢的鲨鱼电影《深海狂鲨》。

Wireshark是什么?

这是一个广为人知的工具,被认为是网络工程师的必备工具。

它兼容 Windows 和 macOS 系统,主要功能是在安装它的电脑上捕获数据包,并以极其简便的方式进行可视化。它

常用于网络故障排查等网络调查工作。

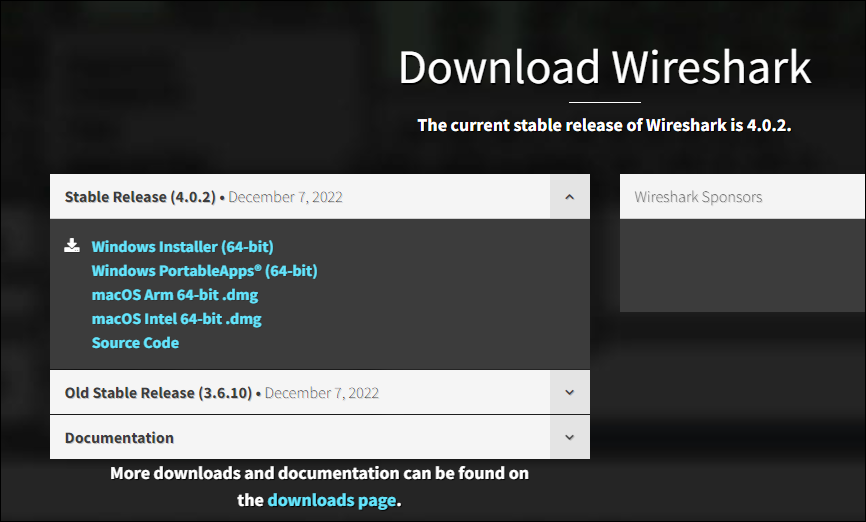

下载和安装

官方网站( https://www.wireshark.org/ 的“下载”部分,点击与操作系统对应的文件名

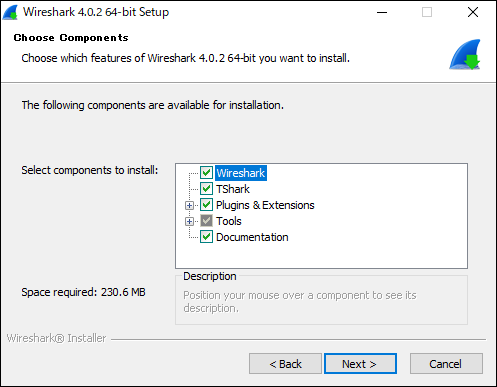

下载完成后,打开可执行文件,按照安装程序中的说明操作,然后单击“下一步”。

(以上项目通常使用默认设置即可。)

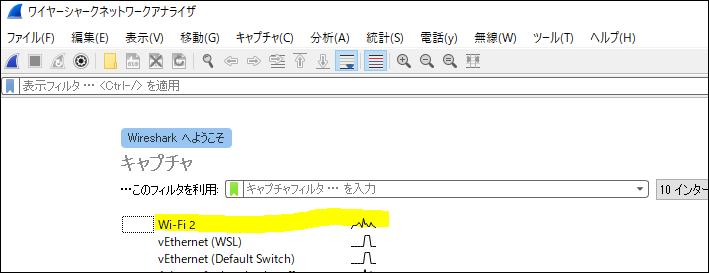

安装完成后,打开 Wireshark,如果看到以下屏幕,则表示已安装。

双击波形呈波浪状的网络适配器,查看您连接的主接口的捕获结果。

如何查看 Windows 捕获数据

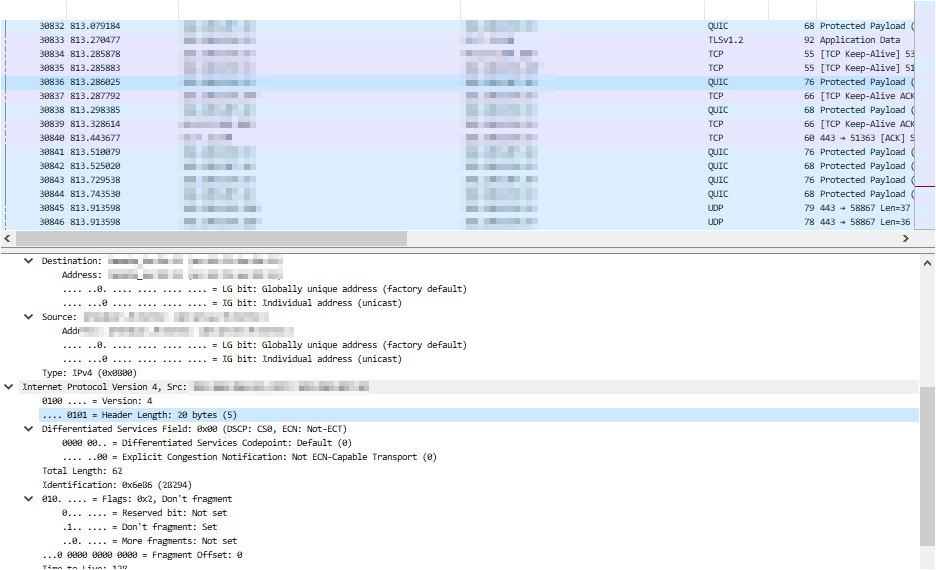

选择接口后,捕获的入站/出站数据包将立即显示(IP 和其他信息已模糊处理)⬇

。

让我们尝试从命令提示符向我们的网站(beyondjapan.com)发送一个 ping 请求。

> ping beyondjapan.com

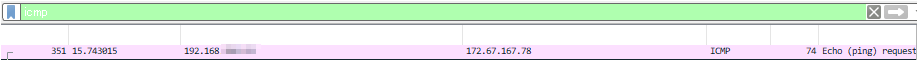

在顶部的搜索框中输入“icmp”,然后按回车键。

搜索结果将仅显示 ping 测试结果,您将能够看到发往我们网站的 ICMP 数据包。

右键单击底部的字符串,选择“全部展开”以查看数据包的内容。

橙色:源/目标地址、所用路由器的型号和 MAC 地址等。

绿色:IP 版本(本例中为 v4 和报头长度)。

粉色:标志、TTL 和协议。

红色:ICMP 类型和校验和。

在这种情况下,由于是 ICMP,可用的信息并不丰富,但只要数据包没有加密,就可以看到有效载荷等详细数据(严禁滥用)。

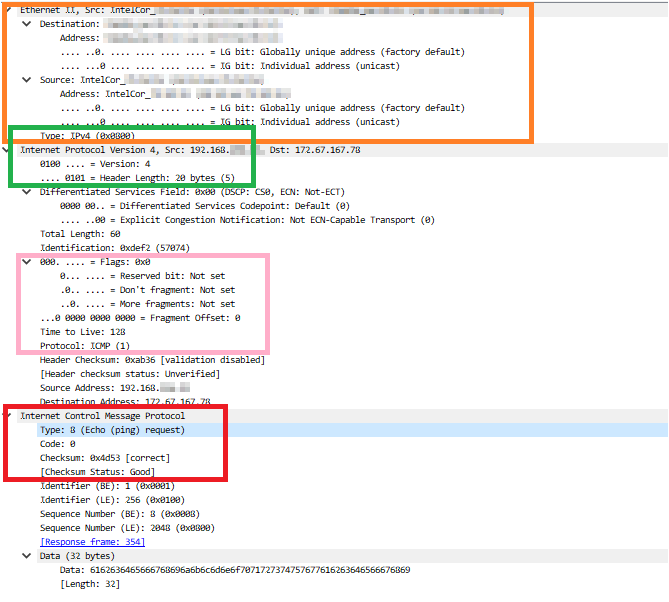

顺便一提,如果你查看阿部宽的著名HTTP网站,就能清楚地看到你的访问路径。

橙色部分:请求方法和HTTP版本;

绿色部分:主机信息、浏览器用户代理信息、语言、来源网址等;

粉色部分:访问URL、与访问序列相关的帧编号。

在HTTP网站上,您需要格外小心在表单中输入的信息。

如果您在未加密的情况下向表单发送密码或其他信息,则密码字符串可能会在数据包捕获中显示。

(这就是为什么连接到随机Wi-Fi网络不是一个好主意的原因。)

过滤器

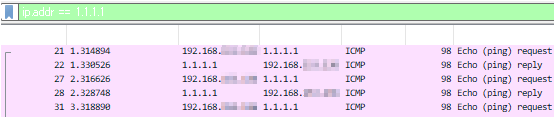

为了进行搜索,我们将使用 Wireshark 语法。

这次,我们将介绍一些常用的语法。Wireshark 还支持多种语法,例如正则表达式,因此它似乎也可以用于排查 API 交互问题。

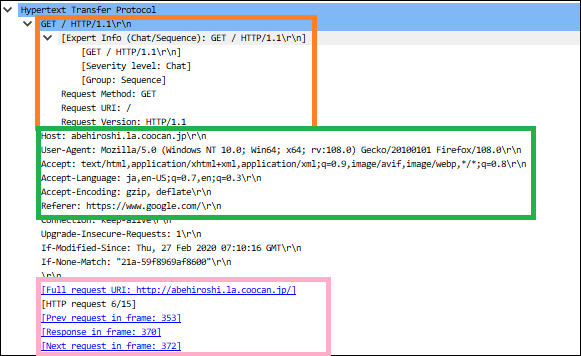

- 按 IP 地址筛选

ip.addr == xx.xx.xx.xx !(ip.addr==xx.xx.xx.xx) #排除特定IP

我们来尝试向“1.1.1.1”发送一个 ping 请求,并查看结果。

您可以看到 ping 请求和回复之间的交互过程。

按端口号筛选

tcp.port == xx udp.port == xx tcp.port == xx || udp.port == xx # 多次搜索,使用 or !(tcp.port == xx) # 排除特定端口 !(tcp.port==xx) && ip.addr==xx.xx.xx.xx # 与条件

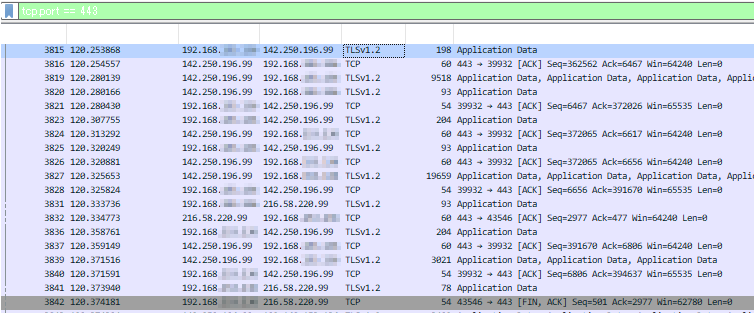

我们来检查一下 TCP/443 通信。

通过检查 IP 地址,您可以了解 Google 搜索的流程。

通过查看“信息”部分中的说明和标志,您可以了解 TCP 握手过程(ACK、FIN 等)。

在 Linux 机器上进行数据包捕获

如果你的电脑上安装了 Wireshark,就可以查看在 Linux 机器上捕获的数据包文件。

这次我们将使用

之前介绍过的tcpdump工具 (请提前使用yum或apt安装tcpdump。)

本文将使用 Ubuntu 系统创建一个任意文件并输出捕获的数据。

我们将数据写入名为“test.pcap”的文件(pcap 是数据包捕获文件的文件扩展名)。

*使用 ifconfig 等命令检查并指定 Internet 连接中缺失的接口名称。

> tcpdump -i ens33 -w test.pcap

捕获过程会持续进行,直到您取消为止,因此请在捕获过程中生成您想要检查的通信(例如浏览器访问)。

按“Ctrl+C”终止 tcpdump 并将输出文件传输到您的 Windows/macOS 计算机。

在 Wireshark 中打开提取的 pcap 文件以查看捕获的数据。

圣诞节扫描的数据包(小朋友们请勿在家尝试)。

Wireshark 的优势在于,只要知道如何读取数据包,任何人都可以轻松捕获数据包流。

除了您正在使用的电脑之外,您还可以通过连接交换机并设置镜像端口来捕获本地网络内的所有数据包,因此这款软件经常用于现场应用。它也是

学习 TCP/IP 协议的好方法,所以请尝试安装一下。

10

10