AWSで「別アカウントのセキュリティグループを許可する」方法

インフラエンジニアの伊藤です。

AWSのアカウントを複数使い分けていることってありますよね。

社内の請求として…などなど、理由は多岐に渡ると思いますが。

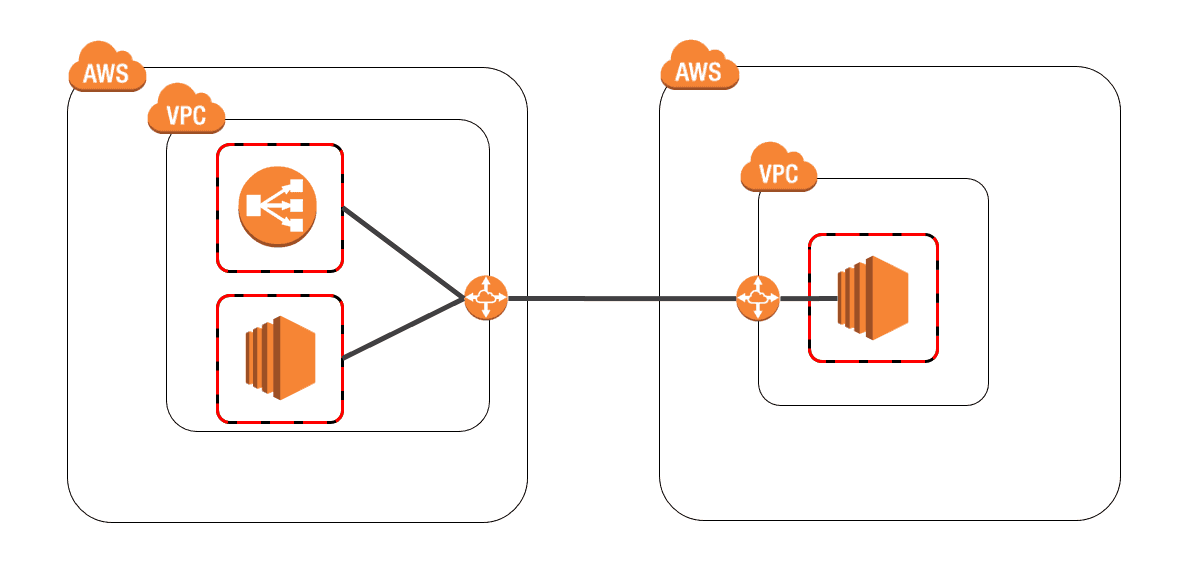

何らかの理由でAWSアカウントは分けるけど、通信はしたいってこと、ありませんか?

CIDRであれば、互いにVPC Peeringを使って接続していれば、

対向側のネットワークのCIDRを許可すればOKです。

しかし、ELBの場合は内部IPアドレスがないので、

セキュリティグループごと許可してあげる必要が出てきます。

また、特定のサブネット配下にあるAuto ScallingグループのEC2を許可する場合は、

個別のIPアドレスでは許可していても、オートスケールによって増えたEC2が

セキュリティグループで許可されていないIPになるEC2が出てくる可能性があります。

そんなときもセキュリティグループを許可してあげる必要がありますよね。

ということで、セキュリティグループで「別アカウントのセキュリティグループ」を許可する方法です。

イメージとしてはこんな感じ。

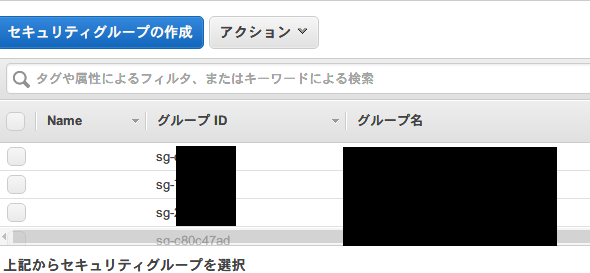

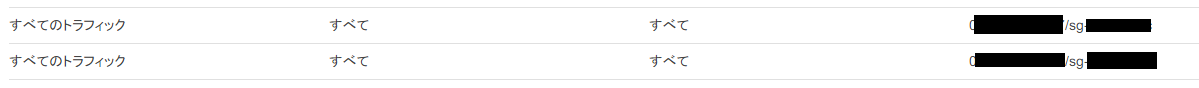

<アカウントID>/<グループID>

これが答えなのですが、

許可したいセキュリティグループで「アカウントID/グループID」で指定します。

アカウントIDは、AWSコンソールの右上から確認ができます。

黒塗りばっかりですが「アカウント」と書かれている12桁の数字です。

グループIDは、セキュリティグループで確認できます。

こちらも黒塗りばかりですが、「sg-」で始まるIDです。

この2つを「/」で区切ってあげれば、異なるアカウントのセキュリティグループを許可(拒否)してあげることが可能です。

こんな感じ。

黒塗りだらけですね。

この記事がお役に立てば【 いいね 】のご協力をお願いいたします!

0

0