【まとめ】Microsoft Azure の 概要・特徴【ポイント】

技術営業部の大原です。

今回は「Microsoft Azure」の概要・特徴・ポイントのまとめ記事です。(2017年11月時点の情報です)

「Microsoft Azure」 の概要

■ ユーザー企業で直接アカウント作成して支払う場合でも、ドルでは無く「円支払い」で決済できる。

(為替レートの影響を受けない)

■ クレジットカード登録しなくても「請求書払い」ができる。(この場合は無料枠は無くなる)

■ ユーザー企業で契約する場合も、準拠法が日本法で適応される。

(裁判管轄は東京地方裁判所)

■ 東京・大阪にリージョンあるので、国内リージョンだけでDR/BCP対策ができる。

(ちなみにAWSも2018年に大阪ローカルリージョンが開設予定)

■ それぞれのサービスプロダクトのSLAは、単体レベルで「99.5%」以上を担保している。

■ 外部監査に基づいたクラウドセキュリティの認定制度である「CSゴールドマーク認定」を取得。

(日本では「Microsoft社」「NTT東日本」の2社だけが認定)

■ クラウドプロバイダーの中で、リージョンの保有数がトップ。

(世界で42個のリージョンがある)

「Microsoft Azure」の機能的な特徴

■ ロードバランサー

・Basicであれば無料で利用できる(Standardはまだプレビュー版)

■ データ帯域幅(データ転送量)

・毎月のアウトプットが5GBまで無料

■ Azureのリモートデスクトップ機能で「Visual Studio」「.NET Framework」が使える。

・開発環境のインストール不要で、Azure 上でシームレスにアプリケーション開発が可能。

■ Azure Backup / Azure Site Recovery

・地理的に離れた場所で、イメージごとBackupが取れる

・仮想マシンがVHDファイルで置かれているので、定期的にバックアップすることが可能。

LRS:ローカル冗長(同じリージョン内でバックアップ)

GRS:地理冗長(地理的に離れたリージョン同士でバックアップ)

[Azure Backupで仮想マシンをバックアップする]

https://docs.microsoft.com/ja-jp/azure/virtual-machines/windows/tutorial-backup-vms

・ただし、Azure to Azureでのバックアップは、まだプレビュー段階。

※ 本来はオンプレ環境 → AzureでのDRサービス

[Azureリージョンのレプリケーション]

https://docs.microsoft.com/ja-jp/azure/site-recovery/azure-to-azure-quickstart

■ 既存のオンプレミス環境とのID連携

・Azure Active Directryで、Azure と Office 365のID統合・管理できる

■ オンプレミスとのデータベース連携

・オンプレミスのSQL Serverを、Azure上でフェールオーバーできる。

■ Active Geo Replications

・プライマリで稼働するSQL Databaseと違うリージョンへ、

最大4リージョンまでレプリカを作成できる機能。

主にDR/BCP対策として使用される機能で、自動でフェールオーバーされる。

[参考]

https://docs.microsoft.com/ja-jp/azure/sql-database/sql-database-geo-replication-overview

※ただし今後は、RDSのAvailability Zoneの機能もリリースされる予定(マネージド型のRDS)

■ 任意もしくは既存のプライベートIPアドレスの割り当てについて

・Virtual Machine であれば割り当て可能。

・SQL Database の場合だと、日本リージョンのSQL Databaseに、

プライベートIPアドレスを割り当てることができない。

※ 海外リージョンであれば、プライベートIPアドレスの割り当てが可能だがプレビュー段階。

※ 将来的には、VPNを用いてAzure内の仮想ローカルネットワークから、

そのままSQL Databaseに対して接続が可能になる予定。

※ ちなみにVPNを使用しない場合であれば、

SQL Databaseには標準でファイアウォール機能があるので、

社内のSQL Serverから、1433ポートを使ってSQL Databaseに接続させ、

接続するIPアドレスを指定してセキュリティレベルを高めることが可能。

[参考]

https://docs.microsoft.com/ja-jp/azure/virtual-network/virtual-network-service-endpoints-overview

■ SQL Database の種類の 「Single Database 」と「エラスティックプール」

・Single Database:単一のデータベースを管理する場合

DB毎の用途が違う場合には、それぞれ必要な数量の Single Database を立ち上げる。

・エラスティックプール:複数のデータベースを管理する場合

エラスティックプールが推奨されるパターンとしては、

複数のデータベースを特定のパターンで使用する場合です。

例えば、顧客ごとに同じシステムを使っていて、DBだけが分かれるケースです。

[参考:エラスティックプールについて]

https://docs.microsoft.com/ja-jp/azure/sql-database/sql-database-elastic-pool

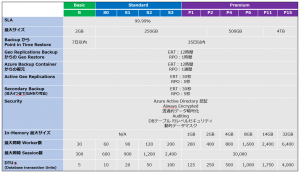

■ SQL Database のサービスレベルとスペック

・ERT:推定復旧時間

・RPO:目標復旧時点

SQL Database のセキュリティ

■ Azure Active Directory 認証

・マルチテナントに対応したクラウドベースの ディレクトリ と ID の管理サービスです。

Azure Active Directory(Azure AD) には、主要なディレクトリサービス、高度なID管理機能、

アプリケーションアクセスの管理機能が統合されています。

またAzure ADは、リッチな標準ベースのプラットフォームとなっており、

開発者は一元化されたポリシーとルールを基に、

開発したアプリケーションへのアクセス制御を行うことができます。

[参考]

https://docs.microsoft.com/ja-jp/azure/active-directory/active-directory-whatis

■ Always Encrypted

・ Azure SQL データベース または SQL Server のデータベースに格納された、

クレジットカード番号や身分登録番号などの機微なデータを保護するために設計された機能です。

■ 透過的データ暗号化 / Transparent Data Encryption (TDE)

・保存されるデータを暗号化する機能です。

SQL Server と Azure SQL データベース のデータ ファイルを暗号化しています。

データベースをセキュリティで保護するために、安全なシステムの設計、機密資産の暗号化、

データベースサーバーに対するファイアウォールの構築などの予防策ができます。

■ SQL Database Auditing(データベースの監査)

・データベースイベントを追跡し、

Azure ストレージアカウントの監査ログにイベントを書き込みます。

規定コンプライアンスの維持・強化、データベース活動の理解、

ビジネス上の懸念やセキュリティ違犯の疑いを示す差異や異常に対する洞察が容易になります。

[参考]

https://docs.microsoft.com/ja-jp/azure/sql-database/sql-database-auditing

■ DBテーブル 行レベルセキュリティ

Row-Level Security(RLS)を使用すると、クエリを実行するユーザーの特性に基づき、

データベース テーブルの行へのアクセスを制御できます。

(グループのメンバーシップや実行コンテキストなど)

[参考]

https://docs.microsoft.com/ja-jp/sql/relational-databases/security/row-level-security

■ 動的データマスク

特権のないユーザーに対して、デリケートなデータをマスクしデータの公開を制限します。

動的データマスク(DDM)を使用すると、

アプリケーションのセキュリティの設計とコーディングを大幅に簡略化することができます。

[参考]

https://docs.microsoft.com/ja-jp/sql/relational-databases/security/dynamic-data-masking

まとめ

DBに関するまとめが多くなりましたが、DBの要件に柔軟に対応できそうなイメージなので、

基幹業務システムのDR/BCP対策としては良いかもしれません。

0

0