你的VPN连接真的安全吗?

大家好,

我在家办公时,桌子上放着一箱爱媛橘子🍊。

我是系统解决方案部的河合。

我们渐渐感受到冬天的临近。

我也习惯在寒冷或恶劣天气时远程办公,待在家中。

虽然现在有回归传统办公室办公模式的趋势,但我认为自新冠疫情爆发以来,仍有很多公司推行或推广远程办公。

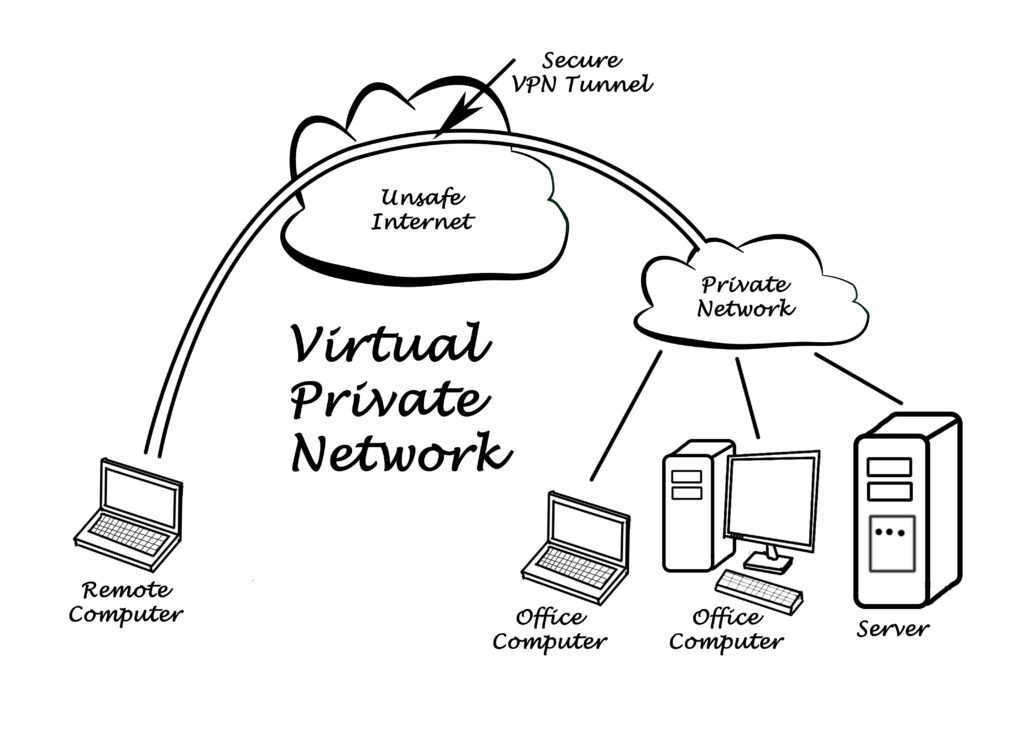

因此,在家使用远程访问VPN的情况也随之增加,但这样做真的安全吗?

在本文中,我想谈谈远程访问 VPN 的机制和挑战。

远程访问 VPN 的优点和缺点

首先,我们来整理一下远程访问 VPN 的基本优缺点。

远程访问 VPN 的主要目的是从家中或外出时安全地连接到办公室。

其次,在咖啡馆或其他场所连接公共 Wi-Fi 时,它可用于确保连接到不安全的无线标准(例如 WPA)时的安全(尽管理想情况下您一开始就不应该连接……)。

(此外,还存在 “邪恶双胞胎”攻击 *有关无线连接中使用的协议类型的更多信息,请参阅以下卡巴斯基文章,该文章简洁而详细

“邪恶双胞胎”攻击 *有关无线连接中使用的协议类型的更多信息,请参阅以下卡巴斯基文章,该文章简洁而详细

: https://www.kaspersky.co.jp/resource-center/definitions/wep-vs-wpa

主要

优势在于数据

加密使用 VPN,即使使用公共网络(例如咖啡馆),与 VPN 服务器(例如公司路由器)的通信也会被加密,从而降低被拦截的风险。

如上所述,安全地访问位于办公室内的本地文件服务器和内部系统,从而几乎可以从任何地方获取工作所需的信息。

通过配置路由,您可以使用办公室 IP 地址作为源地址(即所谓的零路由)从外部连接到受 IP 地址限制的环境。非常方便。

■缺点

然而,需要记住的一个缺点,即使你连接到 VPN,也不是所有事情都是安全的。

但另一方面, VPN 只能加密从家到公司这段网络路由。

如果之后你对互联网的访问没有使用 HTTPS 或类似协议进行单独加密,即使使用 VPN 也无法保证安全。

此外,通信速度和连接稳定性也令人担忧。VPN

连接会对通信进行加密并绕过传统路由,这可能会导致连接比平时更不稳定。

解密和重新加密加密数据包的额外过程会增加作为 VPN 服务器的路由器的负载,在某些情况下甚至会影响本地互联网连接。

远程访问 VPN 的工作原理是什么?有哪些类型?

远程访问 VPN 方法有很多种,各有优缺点。

本节将简要介绍最常用的方法。

(每种方法名称都超链接至“SE no Michishiru”(SE Guidepost)的文章,详情请参阅原文。)

[

IPsec/L2TP ] IPsec(互联网协议安全架构或互联网协议安全)是一种用于验证和加密数据包的协议,它与 L2TP(第 2 层隧道协议)结合使用。

身份验证方法:预共享密钥或证书。

优点:安全性高,且被许多操作系统作为标准支持。

缺点:加密处理仅限于 NAT 环境下的连接,因此配置可能因环境而异。

它首先使用 L2TP 封装数据包,并通过数据链路层进行隧道传输。L2TP

本身不具备加密功能,安全性不足,因此需要使用 IPsec 保护这些数据包以确保机密性和完整性,并使用 AH 和 ESP 等 IP 协议提供加密和认证功能。

[

SSL VPN ] SSL VPN 是一种使用 HTTPS 创建 VPN 隧道的方法。

它可以通过 Web 浏览器访问,并使用 SSL/TLS 协议加密数据。

身份验证方法:ID/密码、一次性密码、证书等。

优点:可与标准网络浏览器配合使用,即使在NAT环境下也能轻松连接。

缺点:依赖网络流量意味着兼容的应用程序(有时)会受到限制。

由于通常可以使用 TCP/443 端口,因此使用起来比较简单。此外,与 IPsec/L2TP 相比,TCP/443 所需的处理资源更少,通信速度也更稳定。

请注意,如果与其他服务存在端口冲突,则必须调整端口号。

[

IKEv2 ] IKEv2 与 IPsec 结合使用,可提供特别适合移动环境的 VPN。

认证方式:证书认证、EAP(可扩展认证协议)。

优点:连接可以快速重建,即使在移动中也能保持稳定。

缺点:与其他认证方式相比,许多设备不支持此方式。

VPN真的安全吗?——从纵深防御的角度考虑

前面说了这么多,现在我们进入正题。

VPN是增强远程访问安全性的一种方法,但它本身当然无法提供全面的防御。

为了保护重要数据和系统,必须采用包含零信任理念的多层、多阶段防御体系

■新发现漏洞 (CVE-2024-3661)

2024年5月左右,有报道称,即使在VPN连接下,攻击者也能篡改路由表,阻止通信通过VPN隧道。

详情请见: https://jvn.jp/ta/JVNTA94876636/

方法利用DHCP选项121,虽然攻击者需要在网络中拥有恶意DHCP服务器,但

由于其威胁到以往被认为安全的内网,因此成为热门话题。

■VPN设备成为攻击入口点的真实案例

另一个近期案例是2022年大阪综合医疗中心发生的事件。导致

医院系统停止运行,所有操作都必须手动进行,并且花了大约一年时间才完全恢复。

根据调查报告( https://www.gh.opho.jp/pdf/report_v01.pdf

本案中的入侵途径是通过E公司的食品服务中心发起的供应链攻击。

作为入侵途径的防火墙Z的固件未更新,且已确认

在防火墙Y上启用了来自E公司信息系统的持续RDP通信(端口号:3389),但随后未能检查或改进其运行状态

以上内容引自报告中的“4.2.3 技术原因概述”,但此案例表明,总部并非唯一的入口点。

所谓的供应链攻击案例屡见不鲜,攻击者通过分支机构或关联公司的 VPN 设备渗透,然后通过封闭网络蔓延至总部。

这凸显了一个:无论入口点的安全防护多么严密,一旦被入侵,内网都将极其脆弱。

因此,即使使用远程访问 VPN 对通信进行加密,如果连接客户端已被感染,VPN 也无济于事。

■零信任理念 零

信任基于“不信任”原则,它验证并认证所有访问网络的通信、设备和用户(恶意本质理论)。

通过结合VPN连接、访问控制、通信内容确认和双因素认证,最大限度地降低风险。

一种具体的解决方案是利用身份验证服务,例如 Azure Active Directory (Azure AD)。

使用 Azure AD,您可以为每个用户的设备/应用程序设置身份验证策略,从而实现对公司外部访问的精细控制。

详情请参阅: https://learn.microsoft.com/ja-jp/azure/security/fundamentals/zero-trust

无论您在身份验证和预处理方面提供多少保护,以及采取

多少端点防御和检测措施因此,为了应对极小概率发生的入侵或感染事件,使用资产管理软件等工具收集和监控日志,并部署端点安全产品,几乎已成为必不可少的措施

*端点安全概述已在之前的文章中介绍▼

概括

VPN固然方便强大,但认为“用了VPN就安全了”的想法是危险的。

远程访问VPN只能加密从你家到公司路由器的通信,并不能保护超出此范围的互联网通信。

为了确保足够的安全性,采用灵活的设计至关重要,这种设计应包含多层防御机制、零信任原则和身份验证基础设施。

顺便提一下,一个有趣的进展是,微软发表了

,表示未来将弃用 PPTP 和 L2TP 协议 *PPTP 本身就存在太多安全漏洞,因此最好不要使用。

未来可能会出现向 SSTP(本文未提及)和前面提到的 IKEv2 迁移的趋势。https

://techcommunity.microsoft.com/blog/windowsservernewsandbestpractices/pptp-and-l2tp-deprecation-a-new-era-of-secure-connectivity/4263956

https://ascii.jp/elem/000/004/227/4227428/#:~:text=%E3%83%9E%E3%82%A4%E3%82%AF%E3%83%AD%E3%82%BD%E3%83%95%E3%83%88%E3%81%AF%E3%80%812024%E5%B9%B410,%E3%82%92%E6%8E%A8%E5%A5%A8%E3%81%97%E3%81%A6%E3%81%84%E3%81%8F%E3%80%82

完全的

8

8